BADBOX 2.0 ist auf Android-IoT-Geräten weltweit vorinstalliert

Eine neue Serie Android-basierter Schadsoftware namens BADBOX 2.0 verwandelt alltägliche Smart-Geräte in ein Botnetz, oft schon bevor sie die Nutzer zu Hause erreichen. Das FBI hat diese Schadsoftware inzwischen als globale Bedrohung eingestuft, und eine aktuelle Analyse des Lat61 Threat Intelligence Teams von Point Wild zeigt, dass bereits über eine Million Geräte in 222 Ländern und Territorien infiziert sind.

Unter der Leitung von Dr. Zulfikar Ramzan verfolgte das Lat61-Team die Infektionskette bis zu ihrem Kern: einer nativen Backdoor-Bibliothek namens libanl.so , die tief in der Geräte-Firmware eingebettet ist. Die Malware ist darauf ausgelegt, Werksresets zu überstehen, heimliche Operationen durchzuführen und durch versteckte Anzeigenklicks Gewinne zu erzielen.

Was BADBOX 2.0 besonders gefährlich macht, ist seine Verbreitung. Sie wird nicht nur über schädliche Downloads oder gefälschte Apps verbreitet. Viele der infizierten Geräte sind bereits ab Werk mit der Malware vorinstalliert. Das bedeutet, dass Benutzer vom ersten Einschalten eines neuen Geräts an gefährdet sind.

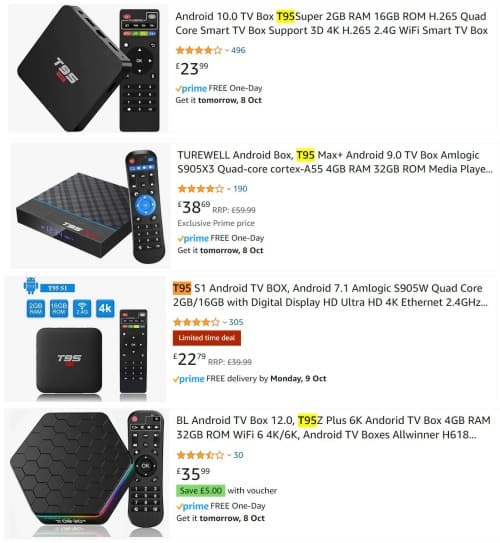

BADBOX wurde erstmals im Oktober 2023 entdeckt und in kostengünstigen Android-TV-Boxen gefunden, die Heimnetzwerke gefährdeten. Auch beim jüngsten Angriff sind die meisten Opfer Nutzer kostengünstiger Android-basierter IoT-Geräte wie Smart-TVs, Streaming-Boxen, Digitalprojektoren oder Tablets von No-Name-Marken, die oft auf Online-Marktplätzen und teilweise auch bei Amazon erhältlich sind. Diese Geräte werden typischerweise über unregulierte Lieferketten hergestellt und ohne angemessene Sicherheitskontrollen weltweit versandt.

Sobald BADBOX 2.0 aktiviert ist, verwandelt es das Gerät in einen Knoten in einem privaten Proxy- Netzwerk. Diese Knoten werden dann an kriminelle Gruppen verkauft, die sie nutzen, um ihre Spuren bei Klickbetrug, Credential Stuffing und anderen Arten von Cyberangriffen zu verwischen.

Laut dem Blogbeitrag von Point Wild, der mit Hackread.com geteilt wurde, sind die von den Analysten identifizierten Schlüsselkomponenten:

- libanl.so : Eine native Hintertür, die beim Booten Malware-Module auslöst

- p.jar und q.jar : Java-Module, die für das Herunterladen neuer Nutzdaten und die Aufrechterhaltung der Persistenz verantwortlich sind

- com.hs.app : Eine Android-App auf Systemebene, die die Hintertür lädt

- catmore88(.)com und ipmoyu(.)com : Command and Control (C2) Domänen verwendet, um mit infizierten Geräten zu kommunizieren

Die Malware kann unbemerkt im Hintergrund agieren. Opfer bemerken Symptome wie hohe CPU-Auslastung, Überhitzung, langsame Leistung oder ungewöhnlichen Internetverkehr möglicherweise nur, wenn das Gerät im Leerlauf ist.

Die Telemetriedaten von Point Wild zeigen, dass sich die Infektionen in über 222 Ländern verbreitet haben, wobei viele davon direkt nach der Installation auftreten. Benutzer müssen weder etwas herunterladen noch auf einen schädlichen Link klicken. Das bloße Anschließen des Geräts genügt, um Teil eines Botnetzes zu werden.

Schlimmer noch: Das Design ermöglicht dauerhaften Zugriff, verschlüsselte Kommunikation mit Remote-Servern und die Generierung von Einnahmen durch unsichtbare Ad-Click-Module – und das alles ohne das Wissen des Benutzers.

Wenn Ihr Gerät träge reagiert, sich unerwartet erwärmt oder selbst im Leerlauf ungewöhnliche Internetaktivitäten zeigt, könnte es infiziert sein. Weitere Warnsignale sind beispielsweise deaktiviertes oder fehlendes Google Play Protect, das spontane Erscheinen unbekannter Apps oder das Gerät eines Fremdherstellers ohne verifizierte Firmware. Diese Anzeichen könnten auf Malware wie BADBOX 2.0 hindeuten, die unbemerkt im Hintergrund läuft.

Nutzer sollten außerdem den Kauf von No-Name- oder Ultra-Billiggeräten von unbekannten Anbietern vermeiden. Halten Sie sich an Hersteller, die fortlaufenden Firmware-Support anbieten und klare Sicherheitsdokumente veröffentlichen.

Bedenken Sie: BADBOX 2.0 ist nicht einfach nur gewöhnliche Schadsoftware. Es ist Teil einer großen, koordinierten Operation, die heimlich billige Verbrauchergeräte in Werkzeuge für Cyberkriminelle verwandelt und sie für Betrug und andere Angriffe vermietet.

Die dahinter stehenden Gruppen haben ihren Sitz vermutlich in China. Besonders gefährlich ist die tiefe Verwurzelung der Malware. Da die Malware oft bereits bei der Herstellung vorinstalliert ist, ist ihre Erkennung und Entfernung weitaus schwieriger als bei herkömmlichen Infektionen.

HackRead