Las tendencias de explotación subrayan la necesidad de una ciberseguridad en capas en la atención médica

El ransomware, las vulnerabilidades y configuraciones incorrectas en la nube, el tráfico de bots maliciosos y el phishing se encuentran entre las principales amenazas de ciberseguridad que enfrentan las organizaciones sanitarias hoy en día. Para protegerse contra estas amenazas, las organizaciones deben implementar una sólida estrategia de seguridad, que incluya estrategias como capacitación en seguridad, gestión de identidades y parches de vulnerabilidades.

Con el uso de tecnología heredada en muchos sistemas de salud y la proliferación de dispositivos del Internet de las Cosas Médicas , la aplicación de parches es crucial para proteger los entornos de TI del sector sanitario. Sin embargo, nuevos datos de SonicWall sugieren que la aplicación de parches por sí sola no es suficiente. En su Informe de Amenazas de 2025 , SonicWall observa un aumento del 110 % en los ataques dirigidos a vulnerabilidades de Microsoft, lo que representa más de 6,9 millones de amenazas bloqueadas por los firewalls de SonicWall.

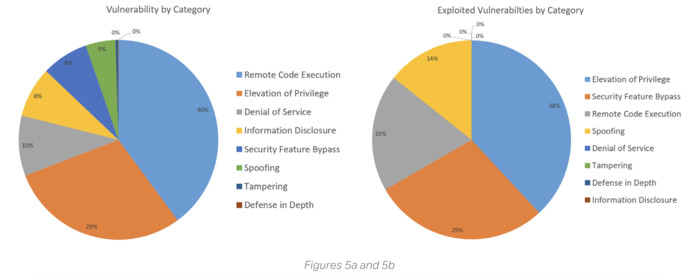

Fundamentalmente, las vulnerabilidades más comúnmente parcheadas no siempre fueron las más explotadas. Las fallas de ejecución remota de código representaron el 40% de las vulnerabilidades, pero solo el 19% de los exploits. Por el contrario, los errores de elevación de privilegios (EoP), que pueden ser menos visibles, pero a menudo más peligrosos, fueron los más explotados, representando el 38% de los ataques reales.

“Con más de 1000 vulnerabilidades parcheadas y millones de amenazas asociadas bloqueadas, una cosa está clara: la aplicación de parches por sí sola no es suficiente”, afirma Douglas McKee, director ejecutivo de investigación de amenazas de SonicWall . “Los atacantes se mueven más rápido que nunca para explotar las rutas que ofrecen mayores beneficios y menor resistencia”.

Las vulnerabilidades más comunes no son las más explotadasEl informe de SonicWall indica que, en la práctica, los hackers recurren a lo que funciona. Por ejemplo, los métodos de evasión de funciones de seguridad representaron solo el 8 % de las vulnerabilidades conocidas, pero el 29 % de los exploits.

Imagen cortesía de SonicWall

Estas cifras nos recuerdan que el volumen por sí solo no puede determinar las prioridades de parcheo. En cambio, las organizaciones sanitarias también deberían guiarse por el comportamiento de los atacantes en el mundo real.

LEER MÁS: Fortalezca la ciberseguridad en el ámbito sanitario con parches gestionados como servicio.

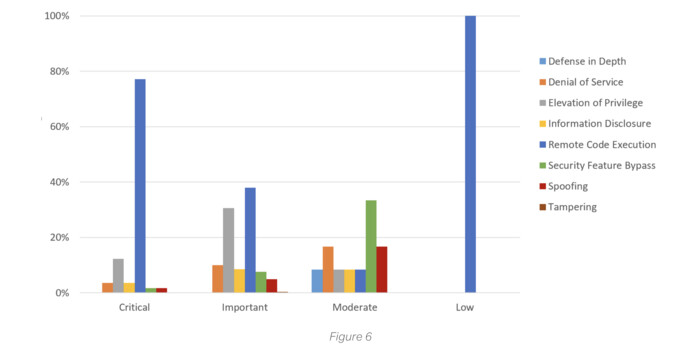

La gravedad de la vulnerabilidad no siempre es lo que pareceEn términos de volumen, las vulnerabilidades de ejecución remota de código fueron las más comunes. También representaron el 77 % de las vulnerabilidades más críticas. Sin embargo, ser la categoría de vulnerabilidad más común y crítica no las hizo más propensas a ser explotadas.

Por ejemplo, las fallas de elusión de funciones de seguridad eran menos comunes y de menor gravedad que las vulnerabilidades de ejecución remota de código. Sin embargo, los datos de SonicWall revelaron que se utilizaban con frecuencia para ayudar a los atacantes a escalar el acceso o desactivar herramientas de seguridad, y estas acciones pueden convertir una vulnerabilidad moderada en un exploit con consecuencias críticas.

SonicWall también señaló que Microsoft etiquetó 123 vulnerabilidades como "Explotación más probable" en 2024, lo cual es un indicador importante para la ciberdefensa. Sin embargo, solo 10 de ellas se incluyeron en el Catálogo de Vulnerabilidades Explotadas Conocidas de la Agencia de Seguridad de Infraestructura y Ciberseguridad . Dos de esas 10 se habían etiquetado como "Explotación menos probable", lo que demuestra que incluso las mejores predicciones pueden verse frustradas por el comportamiento real de los cibercriminales.

Imagen cortesía de SonicWall

Las defensas proactivas en capas se han vuelto obligatoriasEl panorama de vulnerabilidades de Microsoft para 2024 reflejó la variedad y volatilidad de las ciberamenazas en comparación con su volumen. La aplicación de parches es y siempre será importante, pero determinar cómo priorizarlos es cada vez más complejo.

“Las organizaciones necesitan un enfoque más inteligente y rápido, que combine la detección y respuesta en tiempo real con defensas estratificadas en cada superficie de ataque”, afirma McKee. Señaló las siguientes prioridades:

- Identificación de intentos sofisticados de escalada de privilegios

- Neutralización de malware oculto en documentos de Office

- Bloquear exploits antes de que lleguen a los usuarios

- Tener protecciones integradas en todos los puntos finales, cuentas de correo electrónico y redes

“Las organizaciones que invierten en seguridad coordinada e impulsada por inteligencia no solo se mantienen al día con las amenazas, sino que se adelantan a ellas”, afirma. “Esa puede ser la diferencia a menudo”.

healthtechmagazine