20 nombres de dominio de alto nivel utilizados por hackers en ataques de phishing

Los atacantes de phishing abusan de TLD como .li, .es y .dev para ocultar redirecciones, robar credenciales y eludir la detección. Consulta los principales dominios marcados por ANY.RUN en 2025.

Algunos sitios de phishing no necesitan trucos sofisticados, solo el nombre de dominio correcto. Y no siempre lo detectarás hasta que sea demasiado tarde.

Los hackers se han convertido en expertos en el uso indebido de ciertos dominios de nivel superior (TLD), como .com, .ru o .dev, para alojar páginas de phishing, portales de inicio de sesión falsos o redirecciones de malware. Si bien muchos TLD se utilizan con fines legítimos, otros se explotan repetidamente para engañar a los usuarios y que proporcionen información confidencial.

Datos recientes de sandbox de ANY.RUN destacan los 20 TLD utilizados con mayor frecuencia en campañas de phishing en 2025. Estos dominios son fundamentales para estafas de entrega falsa, páginas de recolección de credenciales y cadenas de redireccionamiento de múltiples etapas.

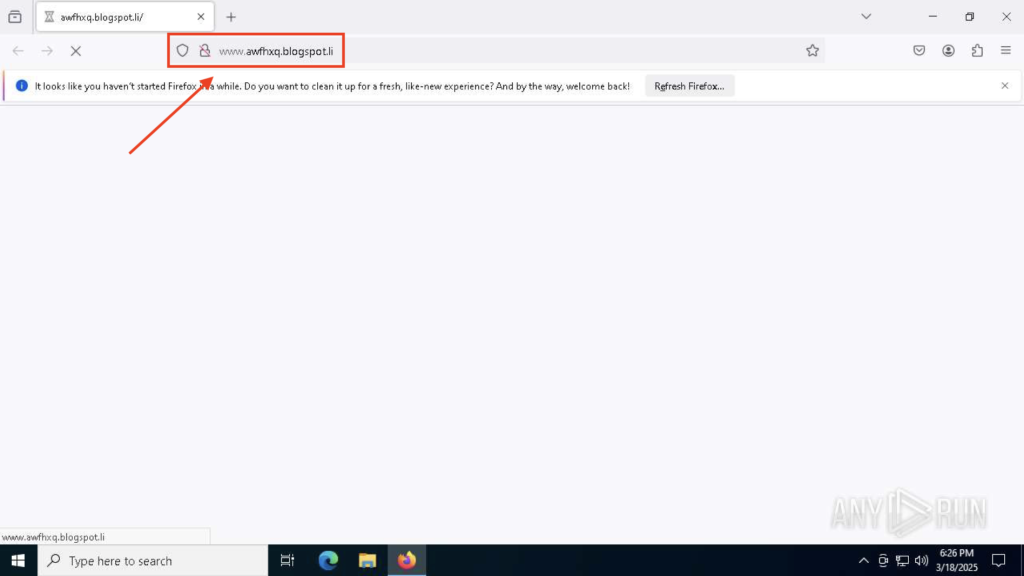

Según los datos de ANY.RUN de 2025, el dominio .li ocupa el primer puesto en cuanto a abuso de phishing por ratio. Un alarmante 57 % de los dominios .li observados fueron marcados como maliciosos. Pero aquí está la cuestión: muchos de ellos no alojan contenido de phishing directamente. En cambio, .li se usa ampliamente como redireccionador; un intermediario que envía a usuarios desprevenidos a páginas de inicio de sesión falsas, descargas de malware o sitios de recolección de credenciales.

Estos roles indirectos en las cadenas de phishing a menudo pasan desapercibidos para las herramientas de detección, lo que convierte a .li en un facilitador silencioso pero peligroso de muchos ataques.

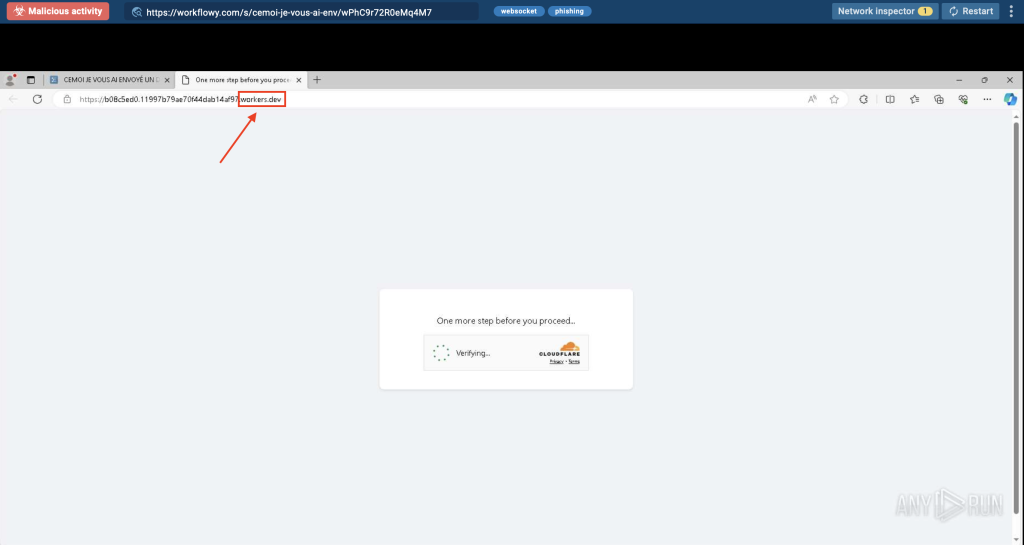

Por ejemplo, en esta sesión de análisis de ANY.RUN, vemos un dominio .li en acción. A primera vista, parece inofensivo.

Tan pronto como se carga, el navegador se redirige silenciosamente del dominio .li a una versión .com del mismo nombre, manteniendo una sensación de legitimidad antes de aterrizar finalmente en una página de phishing vinculada a una estafa de minería de criptomonedas.

No hay ningún malware llamativo ni ninguna señal de advertencia obvia, solo un interruptor rápido e invisible que lleva al usuario a un sitio controlado por el atacante.

Este tipo de táctica de redirección hace que .li sea especialmente escurridizo. Sin embargo, se puede detectar fácilmente dentro del entorno de pruebas de ANY.RUN, donde los analistas pueden rastrear cada redirección en tiempo real , descubrir rutas de phishing ocultas y extraer IOC críticos antes de que los usuarios hagan clic en el enlace. Dado que el contenido malicioso suele estar a un paso de distancia, las herramientas que se basan únicamente en listas negras de dominios o análisis estáticos a menudo lo pasan por alto.

| Controle las investigaciones de phishing con rutas de redirección completas, seguimiento de comportamiento y análisis en tiempo real. Empiece a analizar con ANY.RUN . |

Si bien .li encabeza la lista en cuanto a proporción, no es ni de lejos la única zona de dominio que los atacantes utilizan indebidamente. Varias otras destacan por su alta frecuencia y uso recurrente en campañas de phishing .

El dominio .es, el TLD de código de país de España, se ha convertido en una opción popular para los atacantes que realizan estafas de phishing de credenciales y entregas falsas. Las páginas de phishing que usan .es suelen imitar servicios conocidos como Microsoft 365 o correo postal, engañando a los usuarios para que introduzcan sus credenciales de inicio de sesión o información de pago. Estos dominios parecen locales y confiables, lo que los hace especialmente peligrosos para los usuarios hispanohablantes.

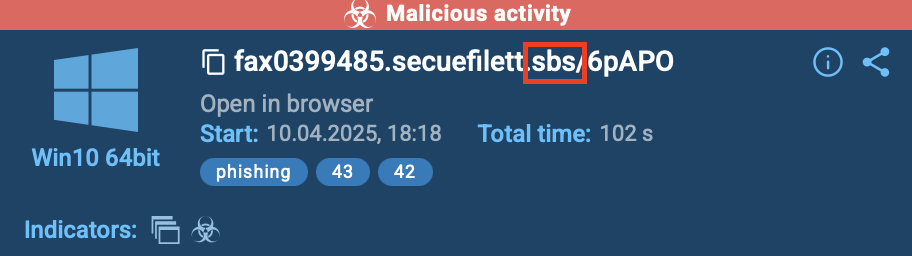

.sbs: Dominios económicos para la recolección de credencialesDebido a que los dominios .sbs son increíblemente económicos de registrar, los atacantes los utilizan para campañas de phishing de impacto rápido. Estos dominios suelen alojar páginas de seguimiento falsas, solicitudes de pago urgentes o suplantar portales corporativos, cada uno diseñado para robar datos de inicio de sesión o números de tarjetas de crédito. La baja barrera de entrada convierte a .sbs en una opción predilecta para la infraestructura de phishing desechable.

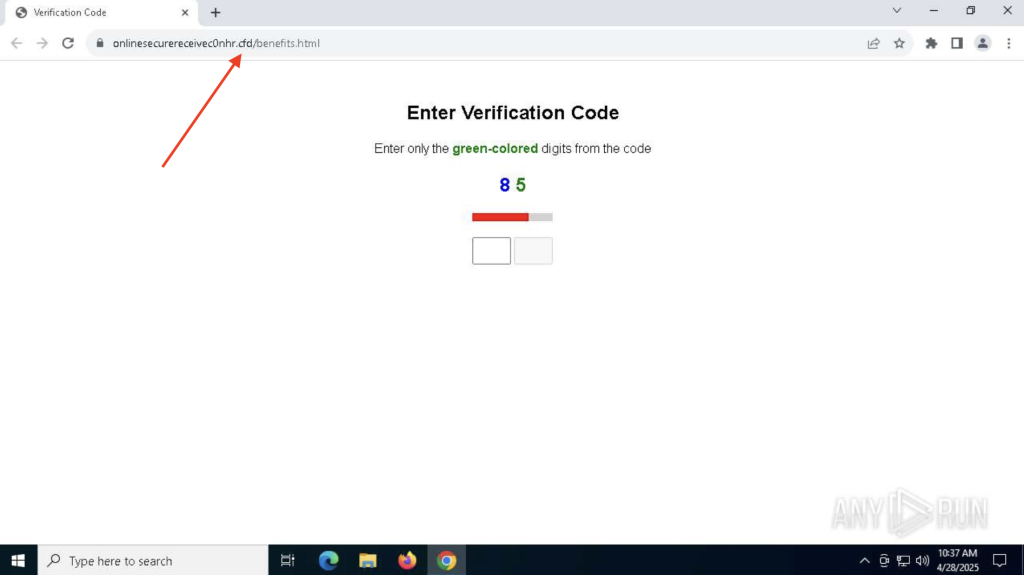

Otro TLD económico, .cfd, aparece a menudo en kits de phishing que se hacen pasar por portales gubernamentales o de intercambio de documentos. Estos sitios pueden parecer visores de PDF o formularios de impuestos, pero están diseñados para recopilar información confidencial, generalmente credenciales corporativas o datos de identificación.

Dado que la marca es genérica y los sitios son descartables, los atacantes pueden crearlos en masa.

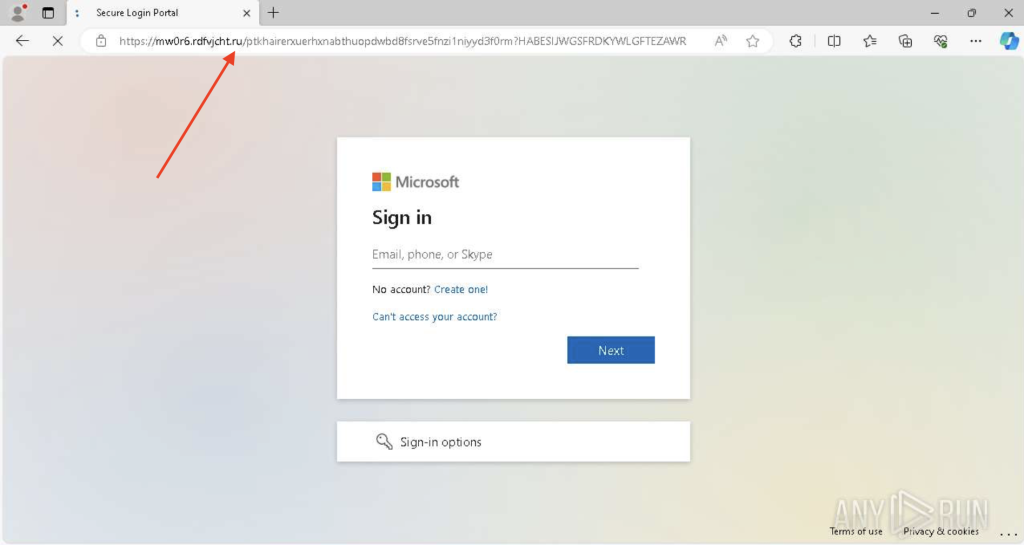

A pesar de ser un dominio legítimo de código de país, .ru sigue siendo común en campañas maliciosas. Muchos actores de phishing lo utilizan para dar una sensación de credibilidad, especialmente al dirigirse a usuarios en Rusia o sus alrededores. Se utiliza con frecuencia para alojar formularios de inicio de sesión falsos o distribuir malware camuflado en descargas de software.

Los dominios .dev suelen estar vinculados a los servicios de alojamiento de Google, como pages.dev y workers.dev, lo que les otorga una capa automática de legitimidad mediante HTTPS e interfaces limpias. Las páginas de phishing alojadas aquí pueden parecer pulidas y profesionales, lo que dificulta distinguirlas de los servicios reales, incluso para usuarios con conocimientos técnicos. Esto convierte a .dev en una herramienta poderosa para suplantar la identidad de plataformas SaaS o servicios en la nube.

Los entornos de prueba interactivos como ANY.RUN permiten a los equipos de seguridad detonar de forma segura URL sospechosas, supervisar redirecciones en tiempo real y exponer el comportamiento de phishing en tiempo real. Con veredictos en menos de 40 segundos, los analistas pueden comprender rápidamente si un dominio es benigno, malicioso o forma parte de una campaña más amplia.

Beneficios clave para los equipos SOC:

- Rastrear cadenas de redireccionamiento completas : siga cada salto, incluso cuando el dominio inicial parezca inofensivo o esté enmascarado detrás de un enlace corto.

- Descubra kits de phishing, ladrones de credenciales y páginas fraudulentas : vea el comportamiento de phishing en acción, incluidas capturas de formularios, flujos de inicio de sesión falsos y scripts inyectados.

- Extraiga IOC y artefactos automáticamente : obtenga nombres de dominio, URL, IP, archivos caídos y más sin excavación manual.

- Reduzca el tiempo de investigación y los falsos positivos : utilice veredictos basados en el comportamiento para tomar decisiones más rápidas y confiables.

- Inspeccione páginas de phishing en diferentes plataformas : identifique amenazas dirigidas a entornos Windows, Android, Linux y web desde una única interfaz.

- Simular el comportamiento del usuario real : interactúa con páginas de phishing para activar acciones ocultas como redirecciones, ventanas emergentes o solicitudes de inicio de sesión falsas.

- Genere informes compartibles al instante : exporte evidencia e informes ricos en IOC para respuesta a incidentes, transferencias de equipo o notificaciones a clientes.

HackRead