ShinyHunters divulgue des données présumées de Qantas, Vietnam Airlines et d'autres grandes entreprises

Le 3 octobre 2025, Hackread.com a publié un rapport détaillé dans lequel des pirates informatiques affirmaient avoir volé 989 millions de données à 39 grandes entreprises mondiales en exploitant une vulnérabilité de Salesforce. Le groupe a exigé que Salesforce et les entreprises concernées entament des négociations avant le 10 octobre 2025, les avertissant que si leurs demandes étaient ignorées, ils divulgueraient l'intégralité des données.

Les pirates, s'identifiant comme « Scattered Lapsus$ Hunters », un collectif qui combinerait des éléments de Scattered Spider, Lapsus$ et ShinyHunters, ont désormais publié des données appartenant prétendument à 6 des 39 entreprises ciblées.

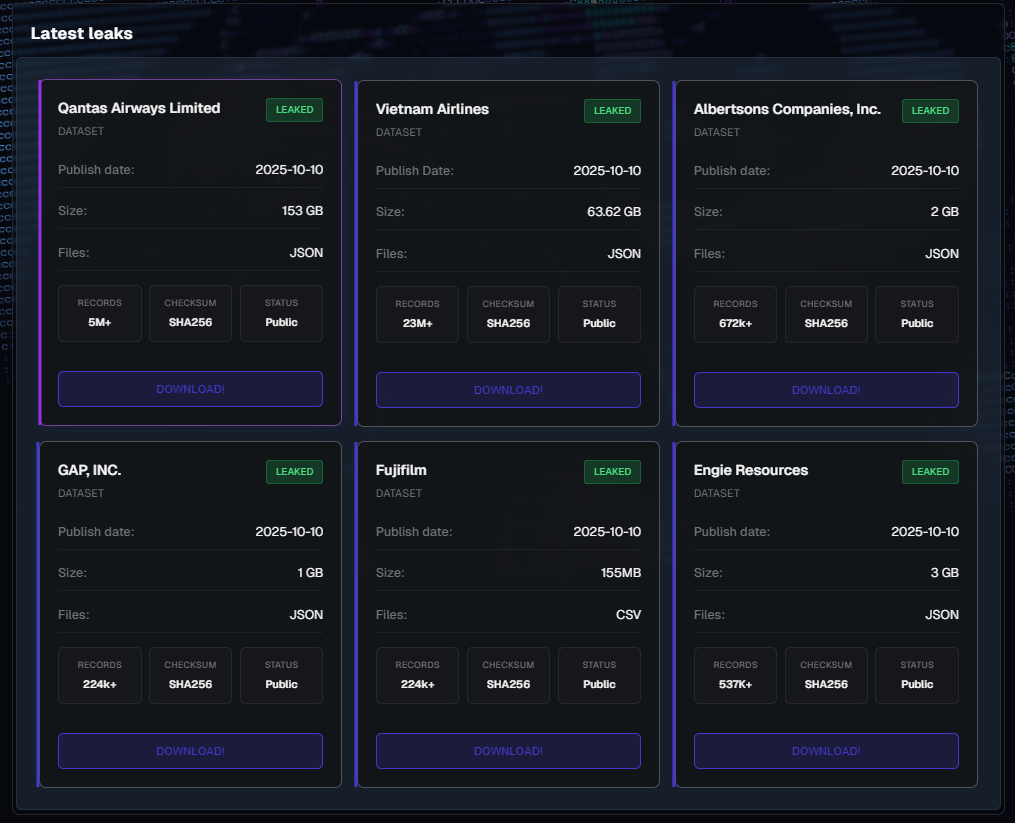

Les entreprises citées dans la fuite sont les suivantes :

- Fujifilm

- GAP, INC.

- Vietnam Airlines

- Engie Ressources

- Qantas Airways Limited

- Albertsons Companies, Inc.

Bien que les entreprises concernées soient les seules à pouvoir vérifier la violation, Hackread.com a réalisé une analyse approfondie des données divulguées, qui semblent légitimes. Dans les six fuites, les données contiennent des informations personnelles sur les clients et les entreprises, notamment leurs adresses e-mail, leurs noms complets, leurs adresses, leurs numéros de passeport et de téléphone.

L'ensemble de données prétendument divulgué par Qantas Airways Limited est volumineux : 153 Go. Les fichiers sont au format JSON et contiendraient plus de 5 millions d'enregistrements. Les données ont été publiées le 10 octobre 2025 et déclarées publiques par les auteurs de la menace.

Cet ensemble de données combine des informations personnelles identifiables (IPI) avec des données de fidélité client et des données internes à l'entreprise, ce qui le rend potentiellement vulnérable s'il est authentique. Voici le contenu des données divulguées :

- Genre

- Pays

- Nom et prénom

- Date de naissance

- Solde de points

- Devise utilisée (AUD)

- Numéro de voyageur fréquent

- Dates d'adhésion et d'anniversaire du programme de fidélité

- Titre ou salutation (par exemple, Mme, M.)

- Crédits de statut et de niveau de voyageur fréquent

- Numéros de téléphone (principal, alternatif, domicile, professionnel, mobile)

- Adresses e-mail (principale, alternative, professionnelle, personnelle)

- Horodatages de création et de modification de compte

- Détails de l'adresse postale (ville, code postal, latitude, longitude, etc.)

- Numéros d'identification de compte ou de client (identifiants internes Salesforce et Qantas)

- Préférences de profil (par exemple, repas, siège, préférences marketing, newsletters)

- Détails d'adhésion et de fidélité (niveau bronze, expiration, crédits de statut jusqu'au niveau suivant)

- Champs CRM internes (OwnerId, RecordTypeId, CreatedBy, etc.)

- Liens vers des rapports et modèles internes (par exemple, « Rapport sur les voyageurs fréquents QCC », « Rapport sur les salons QCC »)

- Champs de notes et remarques du client

- Données de géolocalisation (latitude et longitude de l'adresse postale)

- Métadonnées de suivi des activités et des contacts (dernière modification, dernière consultation, etc.)

- Drapeaux internes et indicateurs d'état (HasOptedOutOfEmail, DoNotCall, Active, Sensitive_Contact, etc.)

Il convient de noter qu'en juillet 2025, la société a confirmé une violation de données majeure liée à un fournisseur tiers, mais n'a pas divulgué son nom à l'époque.

Le jeu de données de Vietnam Airlines serait de 63,62 Go, également au format JSON, avec plus de 23 millions d'enregistrements. Comme les autres, il a été rendu public le 10 octobre 2025. Si cette fuite est authentique, elle représente l'une des plus importantes attribuées à cette série de violations.

Ces enregistrements contiennent des informations personnelles identifiables (IPI) et des données de compte d'entreprise, ainsi que des champs CRM internes aux compagnies aériennes et des identifiants de programmes de fidélité tels que le numéro de voyageur fréquent. Voici la liste des types de données contenus dans l'enregistrement de Vietnam Airlines :

- Âge

- Genre

- Nom et prénom

- Numéro de téléphone

- Monnaie utilisée

- Adresse email

- Numéro de voyageur fréquent

- Date de naissance et année de naissance

- Propriétaire et métadonnées du système

- ID de compte et de contact internes

- Domaines liés aux affaires ou au fret

- Type de compte et classification des enregistrements

- Informations sur le rôle de l'entreprise ou de l'entreprise

- Champs d'informations sur les sociétés et les impôts

- Champs de courrier électronique et de téléphone liés à l'entreprise

- Derniers champs de suivi de voyage et liés au voyage

- Champs pays et ville (bien que certains soient vides)

- Adresse résidentielle (rue et détails partiels de localisation)

La fuite associée à Albertsons Companies, Inc. est relativement plus petite, totalisant 2 Go de fichiers JSON. Selon la liste, elle contient plus de 672 000 enregistrements. Les données ont été publiées le 10 octobre 2025 et sont considérées comme publiques.

L'ensemble de données lié à GAP, INC., d'une taille de 1 Go, est formaté en JSON et contiendrait plus de 224 000 enregistrements. Les informations ont été mises en ligne le 10 octobre 2025, avec un statut public, suggérant qu'elles sont accessibles à tous via le portail de fuite.

La fuite de données Fujifilm semble plus modeste en comparaison, avec 155 Mo et un format CSV. Malgré sa taille réduite, l'ensemble de données comprendrait tout de même environ 224 000 enregistrements. Il a également été rendu public le 10 octobre 2025.

L'ensemble de données d'Engie Resources mesure 3 Go et est au format JSON. Il comprendrait plus de 537 000 enregistrements, publiés publiquement le 10 octobre 2025.

La liste complète des 39 entreprises identifiées comme victimes de la prétendue violation de données de Salesforce :

- KFC – 1,3 Go

- ASICS – 9 Go

- UPS – 91,34 Go

- IKEA – 13 Go

- GAP, INC. – 1 Go

- Petco – 9,9 Go

- Cisco – 5,6 Go

- McDonald's – 28 Go

- Cartier – 1,4 Go

- Adidas – 37 Go

- Fujifilm – 155 Mo

- Instacart – 32 Go

- Marriott – 7 Go

- Walgreens – 11 Go

- Pandoranet – 8,3 Go

- Chanel – 2 Go

- CarMax – 1,7 Go

- Disney/Hulu – 36 Go

- TransUnion – 22 Go

- Aeroméxico – 172,95 Go

- Toyota Motor Corporation – 64 Go

- Stellantis – 59 Go

- Republic Services – 42 Go

- TripleA (aaacom) – 23 Go

- Saks Fifth – 1,1 Go

- Albertsons (Jewel Osco, etc.) – 2 Go

- Engie Resources (Plymouth) – 3 Go

- 1-800Comptable – 18 Go

- HMH (hmhcocom) – 88 Go

- Instructurecom – Canvas – 35 Go

- Google Adsense – 19 Go

- HBO Max – 3,2 Go

- FedEx – 1,1 To

- Qantas Airways – 153 Go

- Vietnam Airlines – 63,62 Go

- Air France et KLM – 51 Go

- Home Depot – 19,43 Go

- Kering (Gucci, Balenciaga, Brioni, Alex McQ) – 10 Go

Alors que davantage de données étaient initialement attendues, les pirates ont annoncé sur Telegram qu'ils ne divulgueraient aucune information supplémentaire, déclarant : « Beaucoup se demandent ce qui sera divulgué d'autre. Rien d'autre ne sera divulgué. Tout ce qui a été divulgué l'a été, nous n'avons rien d'autre à divulguer et, bien sûr, ce que nous avons ne peut pas être divulgué pour des raisons évidentes. » Cette déclaration laisse planer l'incertitude sur l'avenir des données restantes.

Cependant, les fuites d'informations sont déjà suffisamment préjudiciables. Si elles se confirment, la divulgation de ces bases de données pourrait avoir de graves conséquences dans plusieurs secteurs. Les compagnies aériennes, les détaillants et les entreprises énergétiques stockent d'importants volumes d'informations sensibles sur leurs clients et leurs entreprises, notamment des données personnelles, des coordonnées et des dossiers internes.

L'exposition de telles données expose les personnes concernées à un risque d'usurpation d'identité et de fraude, tout en risquant d'endommager la réputation et les finances des entreprises concernées. Ces fuites étant liées à des allégations antérieures concernant une vulnérabilité de Salesforce , l'incident soulève également des questions sur les pratiques de sécurité des plateformes tierces qui gèrent et stockent des données aussi volumineuses.

HackRead