I ricercatori smascherano un'operazione di falsificazione di valuta online su larga scala in India

I ricercatori di sicurezza informatica del team STRIKE di CloudSEK hanno utilizzato il riconoscimento facciale e i dati GPS per smascherare un'operazione di falsificazione di valuta, per oltre 2 milioni di dollari, in India. Questo rapporto descrive in dettaglio l'esposizione degli individui e le loro attività su Facebook e Instagram.

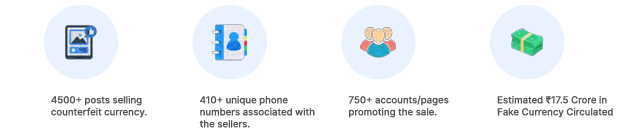

Secondo quanto riportato, un'operazione di contraffazione di valuta su larga scala starebbe facendo circolare banconote false per milioni di dollari, un fatto portato alla luce dall'azienda di sicurezza informatica CloudSEK. L'indagine, condivisa con Hackread.com, condotta dal team STRIKE di CloudSEK non solo ha calcolato l'ampia diffusione di questo traffico illecito, stimato in ₹17,5 crore (oltre 2 milioni di dollari) in valuta indiana falsa in soli sei mesi (dal 26 dicembre 2024 al 26 giugno 2025), ma è anche riuscita a identificare e individuare i principali responsabili.

L'aspetto unico di questa denuncia risiede nell'attribuzione diretta dei colpevoli. Utilizzando l'informatica forense, i dati GPS e la tecnologia di riconoscimento facciale, CloudSEK ha identificato e localizzato i principali attori nello stato indiano del Maharashtra.

Secondo Sourajeet Majumder, ricercatore in sicurezza presso CloudSEK, "Questa è la prima volta che un'indagine informatica fornisce un'attribuzione così precisa degli autori di contraffazione che operano negli spazi digitali pubblici. Non abbiamo solo trovato contenuti, ma ne abbiamo identificato i principali autori".

Secondo quanto riferito, i malintenzionati utilizzano piattaforme di social media popolari come Facebook e Instagram in questa campagna. La piattaforma XVigil di CloudSEK ha svolto un ruolo cruciale nel rilevamento, monitorando gli ambienti open source alla ricerca di termini specifici come "seconda serie" o "note A1", che sono parole in codice utilizzate dai venditori.

L'indagine ha rivelato oltre 4.500 post che promuovevano valuta contraffatta e più di 750 account o pagine coinvolte nella vendita di queste banconote false. Inoltre, sono stati trovati oltre 410 numeri di telefono univoci collegati ai venditori. Questi gruppi hanno persino utilizzato Meta Ads per promozioni a pagamento, contattando apertamente potenziali acquirenti. Alcuni venditori si sono spinti fino a condividere video, appunti scritti a mano e persino videochiamate per dimostrare la presunta qualità della loro valuta falsa, creando un pericoloso mercato nero "basato sulla fiducia" alla luce del sole.

I ricercatori di CloudSEK hanno combinato tecniche avanzate di Open Source Intelligence (OSINT) e Human Intelligence (HUMINT) per smascherare amministratori e venditori del gruppo. Hanno raccolto immagini facciali, numeri di telefono, posizioni GPS precise e profili social dei principali sospettati.

I ricercatori hanno anche identificato diversi account che operavano sotto pseudonimi come Vivek Kumar, Karan Pawar e Sachin Deeva. I dati di geolocalizzazione indicavano attività nel villaggio di Jamade (distretto di Dhule, Maharashtra) e a Pune, suggerendo fortemente l'esistenza di un'organizzazione coordinata con sede principalmente nel Maharashtra, con Dhule come potenziale punto caldo.

Ulteriori indagini hanno rivelato che i falsari pubblicizzano le loro banconote false attraverso vari canali social, utilizzando hashtag come #fakecurrency. Per guadagnarsi la fiducia, interagiscono con gli acquirenti tramite WhatsApp, condividendo immagini di "prova" e persino offrendo videochiamate in diretta. La produzione prevede l'utilizzo di strumenti professionali come Adobe Photoshop , stampanti di livello industriale e carta che a volte imita caratteristiche di sicurezza come le filigrane del Mahatma Gandhi e i fili di sicurezza verdi.

CloudSEK ha condiviso le sue scoperte con le autorità competenti delle forze dell'ordine a livello statale e nazionale, fornendo informazioni dettagliate per contribuire a smantellare questa rete criminale e proteggere la stabilità finanziaria del Paese.

HackRead