20 nomi di dominio di primo livello utilizzati in modo improprio dagli hacker negli attacchi di phishing

Gli aggressori di phishing sfruttano TLD come .li, .es e .dev per nascondere reindirizzamenti, rubare credenziali ed eludere il rilevamento. Scopri i principali domini segnalati da ANY.RUN nel 2025.

Alcuni siti di phishing non hanno bisogno di trucchi sofisticati, solo del nome di dominio giusto. E non sempre te ne accorgerai finché non sarà troppo tardi.

Gli hacker sono diventati maestri nell'abuso di alcuni domini di primo livello (TLD), come .com, .ru o .dev, per ospitare pagine di phishing, falsi portali di accesso o reindirizzamenti di malware. Mentre molti TLD vengono utilizzati per scopi legittimi, altri vengono ripetutamente sfruttati per indurre gli utenti a fornire informazioni sensibili.

I recenti dati sandbox di ANY.RUN evidenziano i 20 TLD più frequentemente utilizzati nelle campagne di phishing nel 2025. Questi domini sono al centro di truffe di consegna fasulla, pagine di raccolta di credenziali e catene di reindirizzamento multifase.

Secondo i dati di ANY.RUN del 2025, il dominio .li è al primo posto per abuso di phishing in termini di rapporto. Un allarmante 57% dei domini .li osservati è stato segnalato come dannoso. Ma ecco il punto: molti di essi non ospitano direttamente contenuti di phishing. Invece, il dominio .li è ampiamente utilizzato come redirector, un intermediario che indirizza utenti ignari a pagine di accesso false, download di malware o siti di raccolta di credenziali.

Questi ruoli indiretti nelle catene di phishing spesso passano inosservati agli strumenti di rilevamento, rendendo .li un facilitatore silenzioso ma pericoloso in molti attacchi.

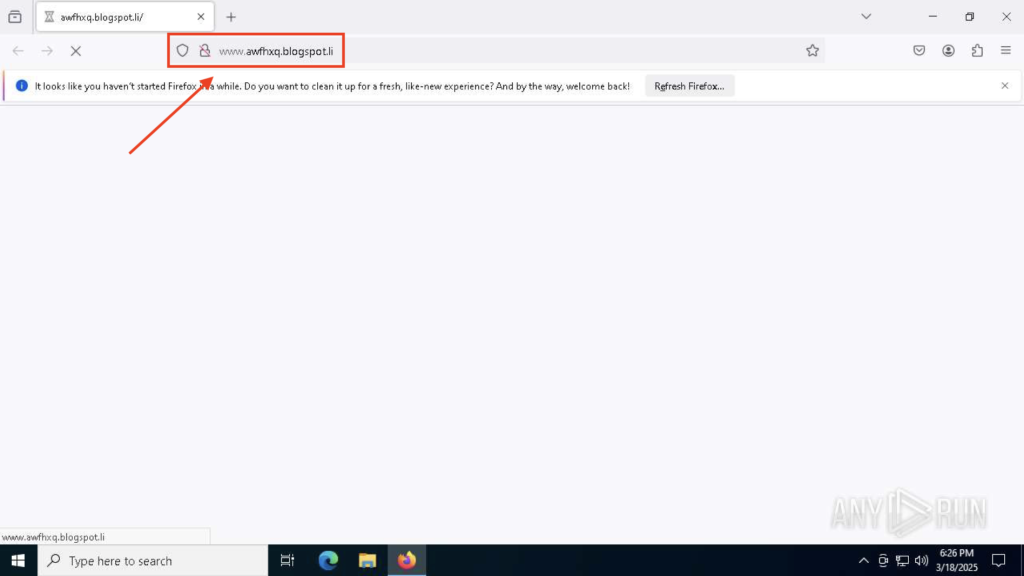

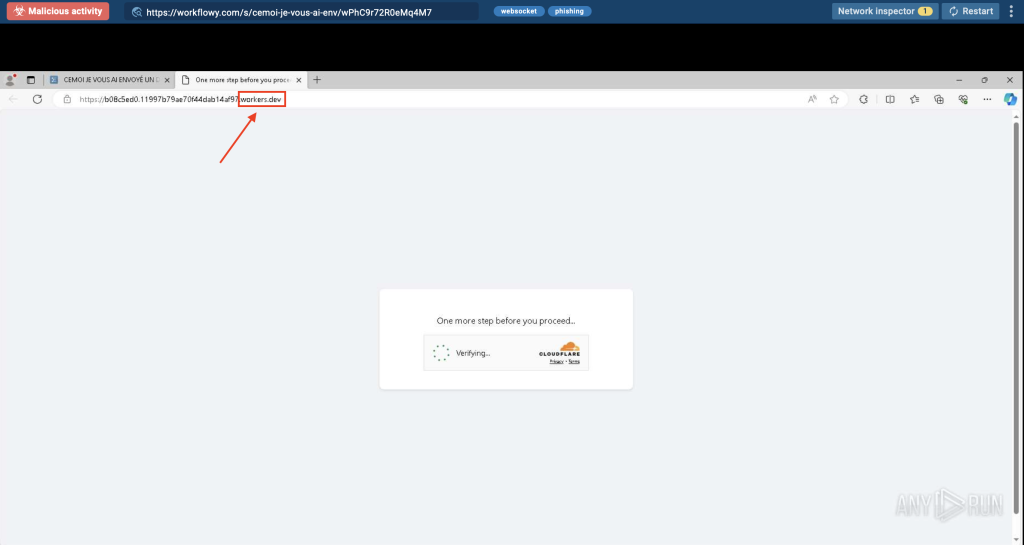

Ad esempio, in questa sessione di analisi ANY.RUN, vediamo un dominio .li in azione. A prima vista, sembra innocuo.

Visualizza la sessione di analisi

Non appena caricato, il browser viene reindirizzato silenziosamente dal dominio .li a una versione .com con lo stesso nome, mantenendo un senso di legittimità prima di atterrare finalmente su una pagina di phishing collegata a una truffa di crypto-mining.

Non c'è nessun malware appariscente o segnale di avvertimento evidente, solo un rapido e invisibile passaggio che indirizza l'utente a un sito controllato dall'aggressore.

Questo tipo di tattica di reindirizzamento rende .li particolarmente insidioso. Ma può essere facilmente individuato all'interno della sandbox ANY.RUN, dove gli analisti possono tracciare ogni reindirizzamento in tempo reale , scoprire percorsi di phishing nascosti ed estrarre IOC critici prima ancora che gli utenti clicchino sul link. Poiché il contenuto dannoso spesso si trova a un solo salto di distanza, gli strumenti che si basano solo su blacklist di dominio o scansioni statiche spesso non lo rilevano.

| Ottieni il controllo sulle indagini anti-phishing con percorsi di reindirizzamento completi, tracciamento del comportamento e analisi in tempo reale. Inizia ad analizzare con ANY.RUN . |

Sebbene .li sia in cima alla classifica per rapporto, non è l'unica zona di dominio ad essere utilizzata impropriamente dagli aggressori. Molte altre si distinguono per l' elevata frequenza e l'uso ricorrente nelle campagne di phishing .

.es, il TLD nazionale spagnolo, è diventato una scelta popolare per gli aggressori che effettuano phishing di credenziali e truffe di consegna fittizia. Le pagine di phishing che utilizzano .es spesso imitano servizi familiari come Microsoft 365 o corrieri postali, inducendo gli utenti a inserire le proprie credenziali di accesso o informazioni di pagamento. I domini appaiono locali e affidabili, il che li rende particolarmente pericolosi per gli utenti di lingua spagnola.

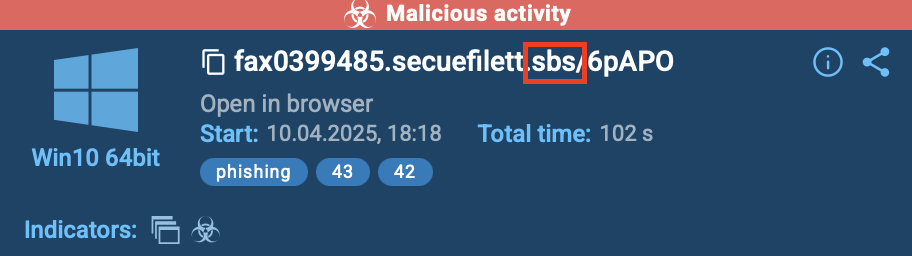

.sbs: domini economici per la raccolta di credenzialiPoiché i domini .sbs sono incredibilmente economici da registrare, gli aggressori li utilizzano per campagne di phishing rapide. Questi domini ospitano spesso pagine di tracciamento false, richieste di pagamento urgenti o portali aziendali fittizi, tutti creati per rubare dati di accesso o numeri di carte di credito. La bassa barriera d'ingresso rende .sbs un punto di riferimento per le infrastrutture di phishing usa e getta.

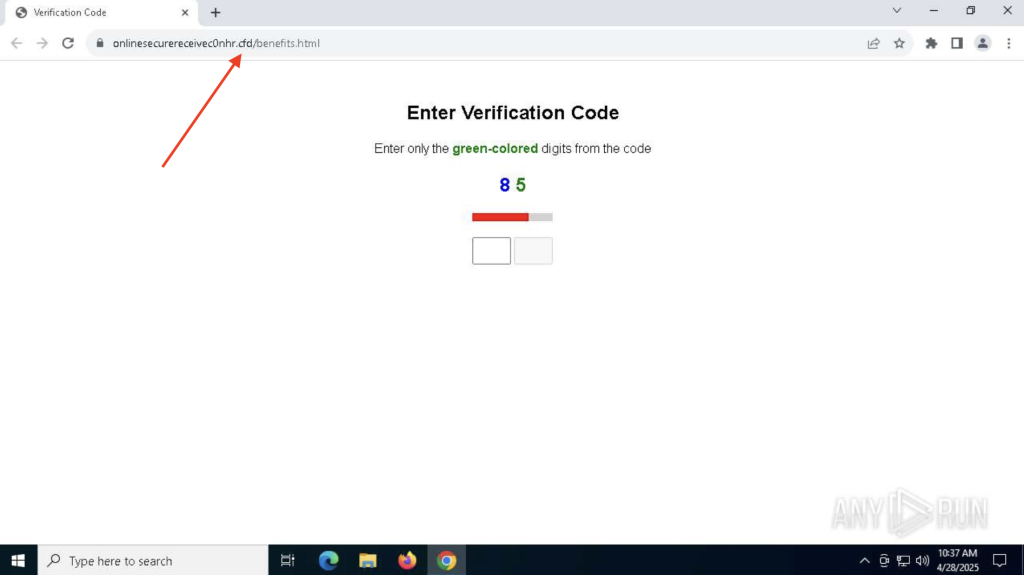

Un altro TLD economico, .cfd, compare spesso nei kit di phishing che si spacciano per portali di condivisione di documenti o governativi. Questi siti possono sembrare visualizzatori di PDF o moduli fiscali, ma sono progettati per raccogliere informazioni sensibili, solitamente credenziali aziendali o dati di identità.

Poiché il marchio è generico e i siti sono usa e getta, gli aggressori possono crearne in blocco.

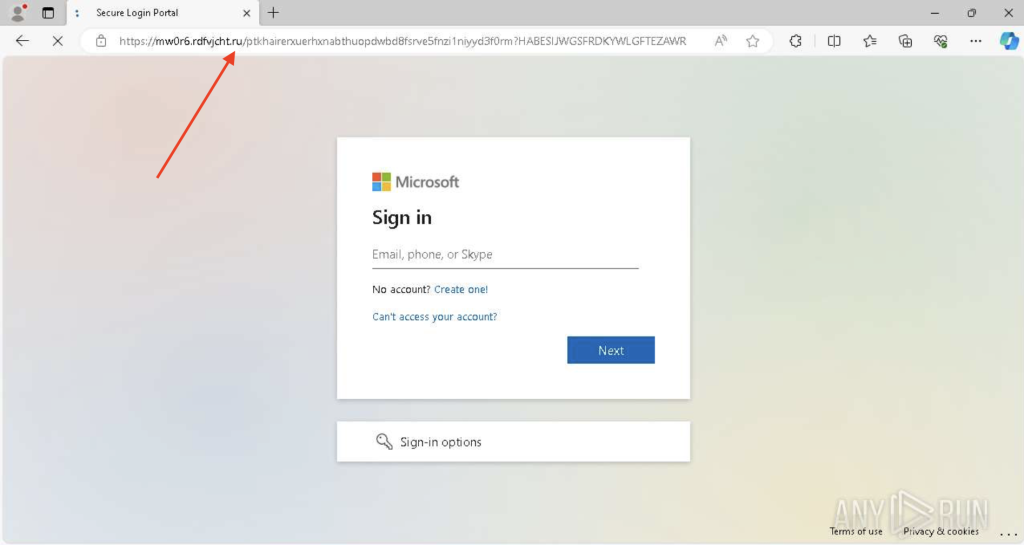

Nonostante sia un dominio nazionale legittimo, .ru rimane un elemento ricorrente nelle campagne malevole. Molti autori di phishing lo usano per dare un senso di credibilità, soprattutto quando prendono di mira utenti in Russia o nelle sue vicinanze. Viene spesso utilizzato per ospitare falsi moduli di accesso o distribuire malware camuffati da download di software.

I domini .dev sono spesso associati ai servizi di hosting di Google, come pages.dev e workers.dev, il che conferisce loro un livello automatico di legittimità tramite HTTPS e interfacce pulite. Le pagine di phishing ospitate qui possono apparire curate e professionali, rendendole più difficili da distinguere dai servizi reali, anche per gli utenti più esperti di tecnologia. Questo rende .dev uno strumento potente per impersonare piattaforme SaaS o servizi cloud.

Sandbox interattive come ANY.RUN consentono ai team di sicurezza di detonare in modo sicuro URL sospetti, monitorare i reindirizzamenti in tempo reale e denunciare i comportamenti di phishing in corso. Con verdetti in meno di 40 secondi, gli analisti possono capire rapidamente se un dominio è innocuo, dannoso o parte di una campagna più ampia.

Principali vantaggi per i team SOC:

- Traccia catene di reindirizzamento complete : segui ogni salto, anche quando il dominio iniziale sembra innocuo o mascherato dietro un collegamento breve.

- Scopri kit di phishing, ladri di credenziali e pagine truffa : osserva il comportamento di phishing in azione, tra cui acquisizioni di moduli, falsi flussi di accesso e script iniettati.

- Estrai automaticamente IOC e artefatti : ottieni nomi di dominio, URL, IP, file eliminati e altro ancora senza dover effettuare ricerche manuali.

- Riduci i tempi di indagine e i falsi positivi : utilizza verdetti basati sul comportamento per prendere decisioni più rapide e sicure.

- Esamina le pagine di phishing su tutte le piattaforme : identifica le minacce rivolte ad ambienti Windows, Android, Linux e Web da un'unica interfaccia.

- Simula il comportamento reale dell'utente : interagisci con le pagine di phishing per attivare azioni nascoste come reindirizzamenti, pop-up o falsi prompt di accesso.

- Genera report condivisibili all'istante : esporta prove e report completi IOC per la risposta agli incidenti, i passaggi di consegne tra team o le notifiche ai clienti.

HackRead