Le tendenze di sfruttamento sottolineano la necessità di una sicurezza informatica a più livelli nell'assistenza sanitaria

Ransomware, vulnerabilità e configurazioni errate del cloud, traffico di bot dannosi e phishing sono tra le principali minacce alla sicurezza informatica che le organizzazioni sanitarie devono affrontare oggi. Per proteggersi da queste minacce, le organizzazioni devono adottare una solida strategia di sicurezza, che includa tattiche come la formazione sulla sicurezza, la gestione delle identità e l'applicazione di patch per le vulnerabilità.

Considerando l'utilizzo di tecnologie obsolete da parte di molti sistemi sanitari e la proliferazione di dispositivi IoT (Internet of Medical Things) , l'applicazione delle patch è un passaggio cruciale per proteggere gli ambienti IT sanitari. Tuttavia, nuovi dati di SonicWall suggeriscono che la sola applicazione delle patch non è sufficiente. Nel suo Threat Brief del 2025 , SonicWall rileva un aumento del 110% negli attacchi mirati alle vulnerabilità Microsoft, per un totale di oltre 6,9 milioni di minacce bloccate dai firewall SonicWall.

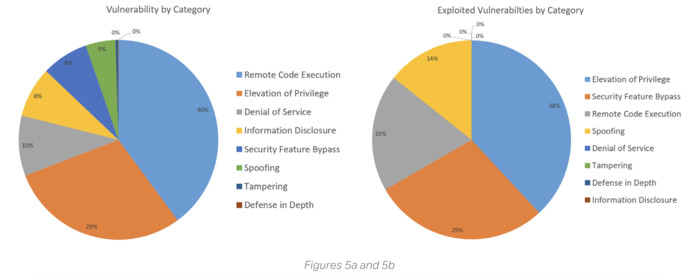

È fondamentale notare che le vulnerabilità più comunemente patchate non sono sempre state le più sfruttate. Le falle di esecuzione di codice da remoto rappresentavano il 40% delle vulnerabilità, ma solo il 19% degli exploit. Al contrario, i bug di elevazione dei privilegi (EoP) – che possono essere meno visibili ma spesso più pericolosi – sono stati i più sfruttati, rappresentando il 38% degli attacchi reali.

"Con oltre 1.000 vulnerabilità corrette e milioni di minacce associate bloccate, una cosa è chiara: la sola patch non basta", afferma Douglas McKee, direttore esecutivo della ricerca sulle minacce di SonicWall . "Gli aggressori si muovono più velocemente che mai per sfruttare i percorsi che offrono maggiori ricompense e minore resistenza".

Le vulnerabilità più comuni non sono quelle più sfruttateIl rapporto di SonicWall indica che, in natura, gli hacker si concentrano su ciò che funziona. Ad esempio, i metodi di aggiramento delle funzionalità di sicurezza rappresentavano solo l'8% delle vulnerabilità note, ma rappresentavano il 29% degli exploit.

Immagine per gentile concessione di SonicWall

Questi dati ci ricordano che il volume da solo non può guidare le priorità di patching. Le organizzazioni sanitarie dovrebbero invece basarsi anche sul comportamento degli aggressori nel mondo reale.

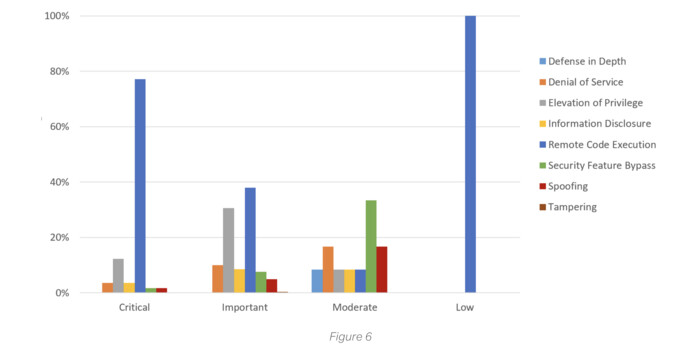

La gravità della vulnerabilità non è sempre quella che sembraIn termini di volume, le vulnerabilità di esecuzione di codice remoto sono state le più comuni. Rappresentavano anche il 77% delle vulnerabilità più critiche. Tuttavia, il fatto che fossero la categoria di vulnerabilità più comune e critica non le rendeva più soggette a sfruttamento.

Ad esempio, le falle di bypass delle funzionalità di sicurezza erano meno comuni e meno critiche in termini di gravità rispetto alle vulnerabilità di esecuzione di codice in modalità remota. Tuttavia, i dati di SonicWall hanno rivelato che venivano spesso utilizzate per aiutare gli aggressori a intensificare l'accesso o a disabilitare gli strumenti di sicurezza, e queste azioni possono trasformare una vulnerabilità moderata in un exploit con conseguenze critiche.

SonicWall ha inoltre osservato che Microsoft ha classificato 123 vulnerabilità come "Sfruttamento più probabile" nel 2024, un indicatore importante per la difesa informatica. Tuttavia, solo 10 di queste sono state inserite nel catalogo delle vulnerabilità note sfruttate della Cybersecurity and Infrastructure Security Agency . Due di queste 10 erano state classificate come "Sfruttamento meno probabile", a dimostrazione del fatto che anche le previsioni più ottimistiche possono essere vanificate dal comportamento reale dei criminali informatici.

Immagine per gentile concessione di SonicWall

Le difese proattive e a strati sono diventate obbligatorieIl panorama delle vulnerabilità di Microsoft del 2024 rifletteva la varietà e la volatilità delle minacce informatiche rispetto al loro volume. L'applicazione delle patch è e sarà sempre importante, ma capire come stabilire la priorità delle patch sta diventando sempre più complicato.

"Le organizzazioni hanno bisogno di un approccio più intelligente e rapido, che unisca rilevamento e risposta in tempo reale con difese a più livelli su ogni superficie di attacco", afferma McKee. Ha indicato come prioritarie le seguenti priorità:

- Identificazione di tentativi sofisticati di escalation dei privilegi

- Neutralizzare il malware nascosto nei documenti di Office

- Bloccare gli exploit prima che raggiungano gli utenti

- Avere protezioni integrate su endpoint, account di posta elettronica e reti

"Le organizzazioni che investono in una sicurezza coordinata e basata sull'intelligence non solo tengono il passo con le minacce, ma le anticipano", afferma. "Questo può spesso fare la differenza."

healthtechmagazine