BADBOX 2.0 is wereldwijd voorgeïnstalleerd op Android IoT-apparaten.

Een nieuwe reeks Android-gebaseerde malware , BADBOX 2.0, verandert alledaagse slimme apparaten in een botnet, vaak nog voordat ze de huizen van gebruikers bereiken. De FBI heeft deze malware nu aangemerkt als een wereldwijde dreiging, en een recente analyse van het Lat61 Threat Intelligence Team van Point Wild onthult dat er al meer dan 1 miljoen apparaten in 222 landen en gebieden zijn gecompromitteerd.

Onder leiding van Dr. Zulfikar Ramzan traceerde het Lat61-team de infectieketen tot de kern: een native backdoor-bibliotheek genaamd libanl.so , diep in de firmware van het apparaat ingebed. De malware is ontworpen om fabrieksinstellingen te overleven, stiekeme acties uit te voeren en winst te genereren door verborgen advertentiekliks.

Wat BADBOX 2.0 bijzonder gevaarlijk maakt, is de manier waarop het zich verspreidt. Het wordt niet alleen verspreid via kwaadaardige downloads of nep-apps. Veel van de geïnfecteerde apparaten zijn standaard al voorzien van de malware. Dit betekent dat gebruikers kwetsbaar zijn vanaf het moment dat ze een nieuw apparaat aanzetten.

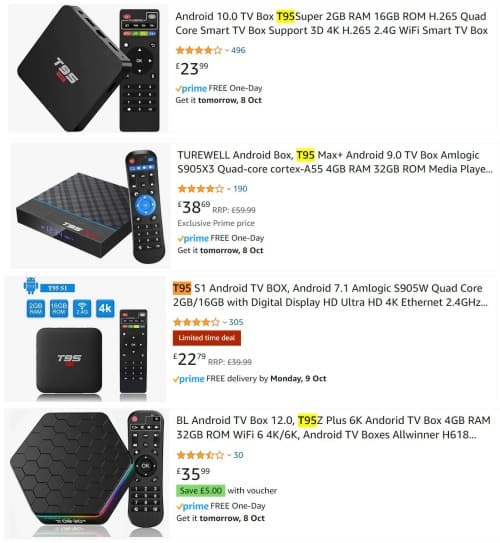

BADBOX werd voor het eerst geïdentificeerd in oktober 2023 en werd aangetroffen in goedkope Android-tv-ontvangers die thuisnetwerken aantastten. Ook bij de laatste aanval zijn de meeste slachtoffers gebruikers van goedkope Android-gebaseerde IoT-apparaten, zoals smart-tv's, streaming-ontvangers, digitale projectoren of tablets van merkloze merken. Deze apparaten worden vaak gekocht via online marktplaatsen en in sommige gevallen ook op Amazon. Deze apparaten worden doorgaans geproduceerd via ongereguleerde toeleveringsketens en wereldwijd verzonden zonder de juiste beveiligingscontroles.

Eenmaal actief, verandert BADBOX 2.0 het apparaat in een knooppunt in een residentieel proxynetwerk . Deze knooppunten worden vervolgens verkocht aan criminele bendes die ze gebruiken om hun sporen te verbergen bij klikfraude, credential stuffing en andere vormen van cyberaanvallen.

Volgens de blogpost van Point Wild die gedeeld werd met Hackread.com, zijn de belangrijkste componenten die door analisten zijn geïdentificeerd:

- libanl.so : een native backdoor die malwaremodules activeert bij het opstarten

- p.jar en q.jar : Java-modules die verantwoordelijk zijn voor het downloaden van nieuwe payloads en het behouden van de persistentie

- com.hs.app : een Android-app op systeemniveau die de backdoor laadt

- catmore88(.)com en ipmoyu(.)com : Command and control (C2)-domeinen die worden gebruikt om te communiceren met geïnfecteerde apparaten

De malware kan onopvallend op de achtergrond werken. Slachtoffers merken mogelijk alleen symptomen zoals een hoog CPU-gebruik, oververhitting, trage prestaties of ongebruikelijk internetverkeer wanneer het apparaat inactief is.

De telemetrie van Point Wild toont aan dat de infecties zich over meer dan 222 landen verspreiden, waarvan er veel direct uit de doos komen. Gebruikers hoeven niets te downloaden of op een schadelijke link te klikken. Het simpelweg aansluiten van het apparaat is voldoende om deel uit te maken van een botnet.

Wat nog erger is, het ontwerp maakt permanente toegang, gecodeerde communicatie met externe servers en het genereren van inkomsten via onzichtbare advertentieklikmodules mogelijk, allemaal zonder dat de gebruiker het weet.

Als uw apparaat traag aanvoelt, onverwachts opwarmt of tekenen van ongebruikelijke internetactiviteit vertoont, zelfs wanneer het niet wordt gebruikt, is het mogelijk geïnfecteerd. Andere rode vlaggen zijn onder andere dat Google Play Protect is uitgeschakeld of volledig ontbreekt, dat onbekende apps vanzelf verschijnen, of dat het apparaat afkomstig is van een merkloze fabrikant zonder geverifieerde firmware. Deze signalen kunnen wijzen op malware zoals BADBOX 2.0 die stilletjes op de achtergrond draait.

Gebruikers moeten ook vermijden om merkloze of extreem goedkope apparaten van onbekende verkopers te kopen. Kies alleen fabrikanten die doorlopende firmware-ondersteuning bieden en duidelijke beveiligingsdocumentatie publiceren.

Vergeet niet dat BADBOX 2.0 niet zomaar een doorsnee malware is. Het maakt deel uit van een grote, gecoördineerde operatie die in stilte goedkope consumentenapparaten omvormt tot tools voor cybercriminelen, die ze verhuren voor fraude en andere aanvallen.

De groepen erachter zijn waarschijnlijk gevestigd in China, en wat het vooral gevaarlijk maakt, is hoe diep het is ingebed. Omdat de malware vaak al tijdens de productie is geïnstalleerd , is het veel moeilijker om deze te detecteren of te verwijderen dan om gewone infecties aan te pakken.

HackRead