KernelSU Android Rooting Tool-fout maakt volledige overname van apparaat mogelijk

Het zLabs-team van Zimperium ontdekt een kritieke beveiligingsfout in de populaire Android-rootingtool KernelSU v0.5.7. Ontdek hoe deze kwetsbaarheid aanvallers volledige root-toegang kan geven en uw apparaat kan compromitteren.

Mobiele beveiligingsfirma Zimperium heeft een ernstige kwetsbaarheid blootgelegd in een populaire tool die gebruikt wordt om Android-apparaten te rooten. Het onderzoek , uitgevoerd door het zLabs-team van Zimperium en gedeeld met Hackread.com, onthult een kritieke fout in KernelSU, een framework dat gebruikers diepgaande controle geeft over hun telefoon. Deze zwakte zou een kwaadaardige app in staat kunnen stellen een apparaat volledig over te nemen, waardoor een aanvaller volledige toegang krijgt tot persoonlijke gegevens en systeembeheer.

Ter informatie: rooten is het proces om beheerderstoegang te krijgen tot het besturingssysteem van een telefoon. Dit wordt vaak gedaan door gebruikers die hun apparaat verder willen aanpassen dan normaal is toegestaan. Frameworks zoals KernelSU, APatch en Magisk gebruiken hiervoor een methode genaamd kernelpatching .

Dit houdt in dat het kernsysteem van een apparaat wordt aangepast om verbinding te maken met een app die deze speciale machtigingen beheert. Volgens onderzoek van Zimperium kan deze krachtige methode echter ook de deur openen naar grote beveiligingsrisico's als deze niet zorgvuldig wordt ontworpen.

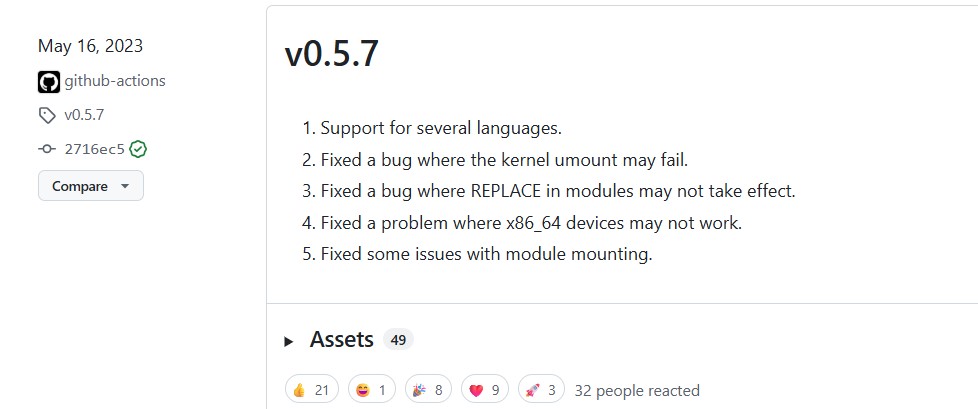

Het specifieke probleem werd gevonden in KernelSU versie 0.5.7 . Om er zeker van te zijn dat alleen de juiste app de krachtige functies kan gebruiken, zou de roottool een aantal dingen moeten controleren. Een belangrijke controle is het bevestigen van de digitale handtekening van de manager-app, wat een soort officieel keurmerk is. Het zLabs-team van Zimperium ontdekte dat deze controle gebrekkig was.

De tool keek naar het eerste app-bestand dat het in een specifieke lijst vond om de handtekening te verifiëren. Aanvallers konden het systeem misleiden door de volgorde van deze lijst te wijzigen. Een kwaadaardige app kon een kopie van de officiële KernelSU manager-app bundelen en deze zo openen dat deze bovenaan de lijst verscheen. Dit zou het systeem laten denken dat de app van de aanvaller legitiem was, waardoor het volledige root-toegang kreeg.

De aanval kan plaatsvinden wanneer een apparaat wordt opgestart. Als de app van een aanvaller laadt vóór de echte KernelSU-manager-app, kan deze truc worden gebruikt om root-toegang te krijgen voordat er beveiligingsmaatregelen zijn getroffen. Zodra een aanvaller deze mate van controle heeft, kan hij vrijwel alles op het apparaat doen, waaronder het stelen van gevoelige gegevens, het installeren van malware of het wijzigen van beveiligingsinstellingen.

Onderzoekers van Zimperium merkten op dat vergelijkbare zwakheden zijn gevonden in andere rootingtools zoals APatch en Magisk. Dit betekent dat het een groeiend probleem is, vooral omdat aanvallers zich steeds meer richten op mobiele apparaten om bedrijfsnetwerken binnen te dringen en informatie te stelen.

De veiligste manier om uw mobiele apparaat te beschermen, is door helemaal geen root-tools te gebruiken en ervoor te zorgen dat het besturingssysteem van uw telefoon altijd is bijgewerkt met de nieuwste beveiligingspatches.

HackRead