BADBOX 2.0 został zainstalowany fabrycznie na urządzeniach z systemem Android IoT na całym świecie

Nowa seria złośliwego oprogramowania dla systemu Android , BADBOX 2.0, zamienia codzienne inteligentne urządzenia w botnet, często zanim jeszcze dotrą do domów użytkowników. FBI oznaczyło to złośliwe oprogramowanie jako zagrożenie globalne, a najnowsza analiza zespołu ds. analizy zagrożeń Lat61 firmy Point Wild ujawnia, że ponad milion urządzeń w 222 krajach i terytoriach zostało już zainfekowanych.

Zespół Lat61, kierowany przez dr. Zulfikara Ramzana, prześledził łańcuch infekcji aż do jego jądra: natywnej biblioteki backdoor o nazwie libanl.so , osadzonej głęboko w oprogramowaniu sprzętowym urządzenia. Złośliwe oprogramowanie zostało zaprojektowane tak, aby przetrwać przywracanie ustawień fabrycznych, przeprowadzać ukryte operacje i generować zyski poprzez ukryte klikanie reklam.

To, co czyni BADBOX 2.0 szczególnie niebezpiecznym, to sposób jego rozprzestrzeniania się. Nie jest on rozpowszechniany wyłącznie poprzez złośliwe pliki do pobrania lub fałszywe aplikacje. Wiele zainfekowanych urządzeń jest fabrycznie wyposażonych w to złośliwe oprogramowanie. Oznacza to, że użytkownicy są narażeni na atak od momentu uruchomienia nowego urządzenia.

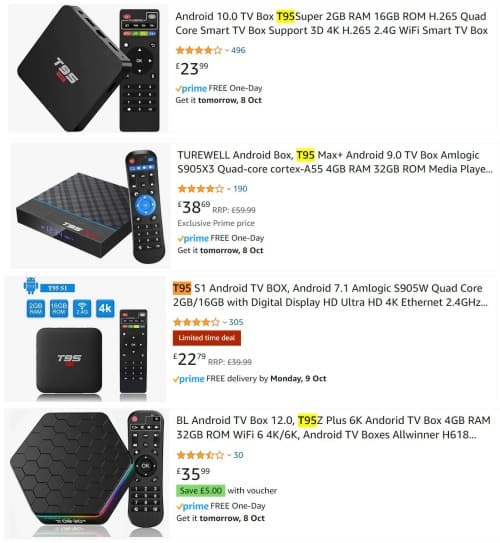

Szkodnik BADBOX został po raz pierwszy zidentyfikowany w październiku 2023 roku i wykryto go w tanich dekoderach Android TV, które naruszały bezpieczeństwo sieci domowych. Również w najnowszym ataku większość ofiar stanowią użytkownicy tanich urządzeń IoT z systemem Android, takich jak telewizory Smart TV, dekodery strumieniowe, projektory cyfrowe czy tablety, często kupowane w sklepach internetowych, a w niektórych przypadkach również na Amazonie. Urządzenia te są zazwyczaj wytwarzane w ramach nieuregulowanych łańcuchów dostaw i wysyłane na cały świat bez odpowiednich kontroli bezpieczeństwa.

Po aktywacji BADBOX 2.0 przekształca urządzenie w węzeł w domowej sieci proxy . Węzły te są następnie sprzedawane grupom przestępczym, które wykorzystują je do ukrywania swoich śladów podczas oszustw związanych z kliknięciami, wyłudzaniem danych uwierzytelniających i innych rodzajów cyberataków.

Według wpisu na blogu Point Wild udostępnionego serwisowi Hackread.com, analitycy zidentyfikowali następujące kluczowe elementy:

- libanl.so : natywny backdoor, który uruchamia moduły złośliwego oprogramowania podczas rozruchu

- p.jar i q.jar : moduły Java odpowiedzialne za pobieranie nowych ładunków i utrzymywanie trwałości

- com.hs.app : aplikacja na poziomie systemu Android, która ładuje tylne drzwi

- catmore88(.)com i ipmoyu(.)com : domeny poleceń i kontroli (C2) wykorzystywane do komunikacji z zainfekowanymi urządzeniami

Szkodliwe oprogramowanie potrafi działać dyskretnie w tle. Ofiary mogą zauważyć objawy takie jak wysokie obciążenie procesora, przegrzewanie się, spowolnienie działania lub nietypowy ruch internetowy tylko wtedy, gdy urządzenie jest bezczynne.

Dane telemetryczne Point Wild pokazują, że infekcje rozprzestrzeniły się w ponad 222 krajach, z czego wiele nastąpiło od razu po instalacji. Użytkownicy nie muszą niczego pobierać ani klikać w złośliwy link. Wystarczy podłączyć urządzenie, aby stać się częścią botnetu.

Co gorsza, projekt pozwala na stały dostęp, szyfrowaną komunikację ze zdalnymi serwerami i generowanie przychodów za pośrednictwem niewidocznych modułów klikania reklam – wszystko to bez wiedzy użytkownika.

Jeśli Twoje urządzenie działa wolno, niespodziewanie się nagrzewa lub wykazuje oznaki nietypowej aktywności internetowej nawet w stanie bezczynności, może być zainfekowane. Inne sygnały ostrzegawcze to wyłączona lub całkowicie brakująca funkcja Google Play Protect, samoistnie pojawiające się nieznane aplikacje lub urządzenie pochodzące od innego producenta bez zweryfikowanego oprogramowania układowego. Takie sygnały mogą wskazywać na złośliwe oprogramowanie, takie jak BADBOX 2.0, działające w tle.

Użytkownicy powinni również unikać kupowania urządzeń bez marki lub bardzo tanich od nieznanych sprzedawców. Wybierajcie producentów, którzy oferują stałe wsparcie oprogramowania sprzętowego i publikują przejrzystą dokumentację bezpieczeństwa.

Pamiętaj, BADBOX 2.0 to nie tylko zwykły malware. To część dużej, skoordynowanej operacji, która po cichu zamienia tanie urządzenia konsumenckie w narzędzia dla cyberprzestępców, wynajmując je do oszustw i innych ataków.

Grupy stojące za tym atakiem prawdopodobnie mają siedzibę w Chinach, a jego wyjątkowość wynika z głębokiego osadzenia. Ponieważ złośliwe oprogramowanie jest często preinstalowane w systemie podczas produkcji , jego wykrycie lub usunięcie jest znacznie trudniejsze niż radzenie sobie z typowymi infekcjami.

HackRead