Бэкдоры в пакетах Python и NPM нацелены на Windows и Linux

Новое исследование Checkmarx Zero выявило уникальную вредоносную кампанию, нацеленную на пользователей Python и NPM в системах Windows и Linux.

Исследователь безопасности Ариэль Харуш из Checkmarx Zero выявил эту тревожную новую тенденцию в кибератаках. Согласно их исследованию, предоставленному Hackread.com, злоумышленники используют методы типосквоттинга и путаницы имен, чтобы обманом заставить пользователей загрузить вредоносное ПО.

Что делает эту кампанию особенно необычной, так это ее кросс-экосистемный подход. Вредоносные пакеты, загруженные в PyPI (индекс пакетов Python), имитируют названия легитимного программного обеспечения из двух разных экосистем программирования: colorama (популярный инструмент Python для добавления цвета к тексту в терминалах) и colorizr (похожий пакет JavaScript, найденный в NPM, менеджере пакетов Node). Это означает, что злоумышленник использует название одной платформы для атаки на пользователей другой, что встречается редко.

Пакеты, обнаруженные Checkmarx Zero, содержали крайне рискованную полезную нагрузку , разработанную для предоставления злоумышленникам длительного удаленного доступа и удаленного контроля как над рабочими столами, так и над серверами. Это позволяет им «собирать и извлекать конфиденциальные данные», то есть красть важную информацию.

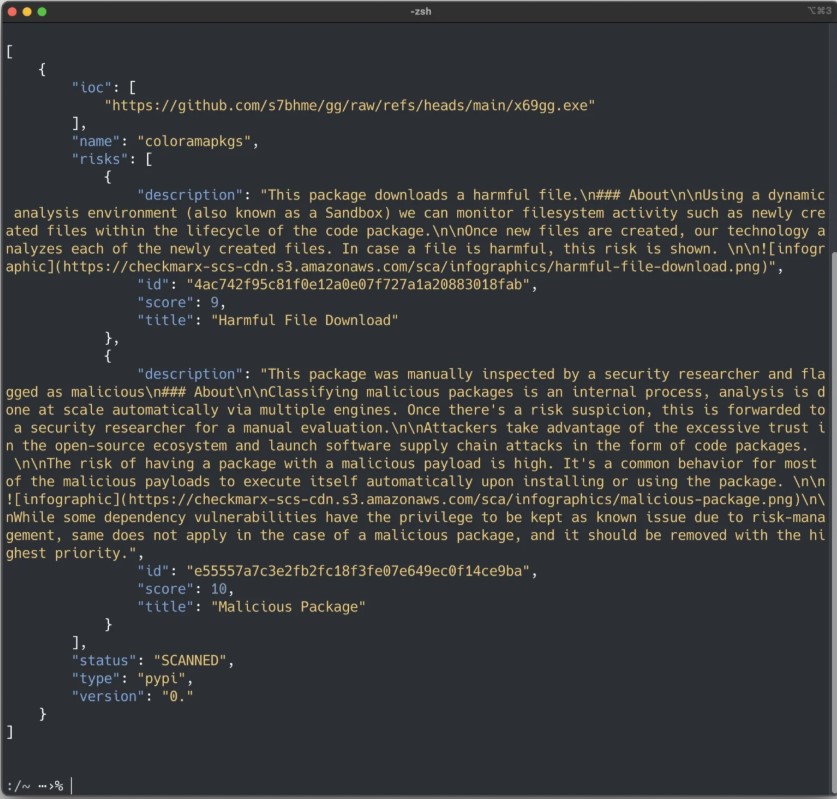

В системах Windows вредоносное ПО даже пытается обойти антивирусное ПО, чтобы избежать обнаружения. Checkmarx также связал некоторые полезные нагрузки Windows с учетной записью GitHub : githubcom/s7bhme .

У пользователей Linux обнаружилось, что вредоносные пакеты содержат сложные бэкдоры, которые могут устанавливать зашифрованные соединения, красть информацию и поддерживать скрытое, длительное присутствие в уязвимых системах.

Кампания, вероятно, предназначенная для атаки на конкретные цели, в настоящее время не поддается отслеживанию из-за отсутствия четких данных об атрибуции, что оставляет неясным, связана ли она с известным противником.

К счастью, эти конкретные вредоносные пакеты были удалены из общедоступных репозиториев программного обеспечения, что ограничило их непосредственный потенциал для нанесения ущерба. Хотя непосредственная угроза была локализована, Checkmarx советует организациям быть готовыми к подобным атакам.

«Эта атака, сочетающая в себе атаки с использованием опечаток и связанные с ними атаки, связанные с путаницей в именах, кросс-экосистемную травлю и многоплатформенные полезные нагрузки, служит напоминанием о том, насколько оппортунистическими и изощренными стали угрозы цепочек поставок с открытым исходным кодом», — отметили исследователи Checkmarx в своем сообщении в блоге .

Исследователи предлагают проверять весь активный и готовый к использованию код приложений на наличие любых признаков этих вредоносных имен пакетов. Также крайне важно проверять частные хранилища программного обеспечения, такие как Artifactory, чтобы удалить любые вредоносные пакеты и предотвратить их будущую установку.

Кроме того, компании должны гарантировать, что эти типы опасных пакетов не устанавливаются на компьютерах разработчиков или в тестовых средах. Эти шаги жизненно важны для защиты от таких сложных атак на цепочку поставок с открытым исходным кодом.

HackRead