BADBOX 2.0 обнаружен предустановленным на устройствах Android IoT по всему миру

Новая серия вредоносных программ для Android , BADBOX 2.0, превращает обычные смарт-устройства в ботнет, часто ещё до того, как они попадают к пользователям. ФБР уже обозначило это вредоносное ПО как глобальную угрозу, а недавний анализ, проведённый группой анализа угроз Lat61 компании Point Wild, показал, что более миллиона устройств в 222 странах и территориях уже были скомпрометированы.

Под руководством доктора Зульфикара Рамзана команда Lat61 проследила цепочку заражения до её ядра: нативной бэкдор-библиотеки libanl.so , встроенной глубоко в прошивку устройства. Вредоносное ПО способно выживать после сброса настроек к заводским, выполнять скрытые операции и получать прибыль за счёт скрытой активности по кликам на рекламе.

BADBOX 2.0 особенно опасен тем, как он распространяется. Он распространяется не только через вредоносные загрузки или поддельные приложения. Многие зараженные устройства поставляются с предустановленным или предустановленным вредоносным ПО прямо на заводе. Это означает, что пользователи подвергаются риску с момента включения нового устройства.

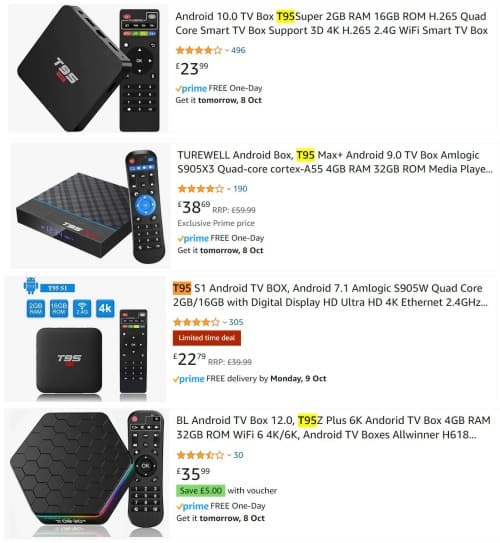

BADBOX был впервые обнаружен в октябре 2023 года в недорогих Android TV-приставках, которые нарушали работу домашних сетей. В последней атаке большинство жертв также стали пользователями недорогих устройств Интернета вещей на базе Android, таких как смарт-телевизоры известных брендов, потоковые приставки, цифровые проекторы или планшеты, которые часто приобретаются в онлайн-магазинах, а в некоторых случаях также доступны на Amazon. Эти устройства, как правило, производятся через нерегулируемые цепочки поставок и поставляются по всему миру без надлежащих проверок безопасности.

После активации BADBOX 2.0 превращает устройство в узел сети резидентных прокси-серверов . Эти узлы затем продаются преступным группировкам, которые используют их для сокрытия следов при кликфроде, подмене учётных данных и других видах кибератак.

Согласно сообщению в блоге Point Wild, опубликованному на Hackread.com, аналитики выявили следующие ключевые компоненты:

- libanl.so : собственный бэкдор, который запускает вредоносные модули при загрузке

- p.jar и q.jar : модули Java, отвечающие за загрузку новых полезных данных и поддержание персистентности

- com.hs.app : Системное приложение Android, которое загружает бэкдор

- catmore88(.)com и ipmoyu(.)com : домены управления и контроля (C2), используемые для связи с зараженными устройствами

Вредоносное ПО способно работать незаметно в фоновом режиме. Жертвы могут заметить такие симптомы, как высокая загрузка процессора, перегрев, низкая производительность или необычный интернет-трафик, только когда устройство не используется.

Телеметрия Point Wild показывает, что заражения распространились более чем в 222 странах, причём многие из них происходят «из коробки». Пользователям не нужно ничего скачивать или переходить по вредоносным ссылкам. Достаточно просто подключить устройство, чтобы стать частью ботнета.

Хуже того, конструкция обеспечивает постоянный доступ, зашифрованную связь с удаленными серверами и получение дохода с помощью невидимых модулей кликов по рекламе — и все это без ведома пользователя.

Если ваше устройство работает медленно, неожиданно нагревается или проявляет признаки необычной интернет-активности даже в режиме ожидания, оно может быть заражено. Среди других тревожных сигналов — отключение или полное отсутствие Google Play Protect, самопроизвольное появление незнакомых приложений или устройство от неподходящего производителя без проверенной прошивки. Эти признаки могут указывать на вредоносное ПО, например, BADBOX 2.0, работающее в фоновом режиме.

Пользователям также следует избегать покупки небрендированных или сверхдешевых устройств у неизвестных продавцов. Выбирайте производителей, которые предлагают постоянную поддержку прошивки и публикуют понятную документацию по безопасности.

Помните, BADBOX 2.0 — это не просто рядовое вредоносное ПО. Это часть масштабной, скоординированной операции, которая незаметно превращает дешёвые потребительские устройства в инструменты киберпреступников, сдавая их в аренду для мошенничества и других атак.

Группы, стоящие за этим вирусом, вероятно, базируются в Китае, и его особую опасность делает его глубокое внедрение. Поскольку вредоносное ПО часто предустанавливается на производстве , его обнаружение и удаление гораздо сложнее, чем борьба с типичными инфекциями.

HackRead