Darktrace, Tuz Tayfunu APT'nin Küresel Telekom ve Enerji Sektörlerini Hedef Aldığını Söyledi

Siber güvenlik araştırma şirketi Darktrace'in son raporuna göre, devlet destekli (APT) bir grup olan Salt Typhoon, dünya genelindeki ağlar için önemli bir tehdit oluşturmaya devam ediyor.

Şirketin Hackread.com ile paylaştığı analize göre, Çin Halk Cumhuriyeti (ÇHC) bağlantılı olduğu düşünülen bilgisayar korsanları, kritik altyapılara sızmanın yeni yollarını bulmaya devam ediyor.

En az 2019'dan beri faaliyet gösteren Salt Typhoon, 80'den fazla ülkede telekomünikasyon sağlayıcıları, enerji ağları ve hükümet sistemleri dahil olmak üzere kritik hizmetleri hedef alan bir casusluk grubudur.

Earth Estries ve GhostEmperor gibi takma adlarla da takip edilen bu grup, uzun vadeli ağ erişimini sürdürmek için sıfırıncı gün açıkları da dahil olmak üzere özel araçlar ve yeni keşfedilen yazılım açıklarını kullanan gizlilik konusunda uzmandır.

Hackread.com'un daha önce bildirdiği gibi, grup yüksek etkili ihlaller gerçekleştirdi; 2024'ün sonlarında, yaklaşık bir yıl boyunca bir ABD eyaletinin Kara Kuvvetleri Ulusal Muhafız ağına sızdılar. Ayrıca, FBI ve Kanada Siber Merkezi, Haziran 2025'te grubun AT&T, Verizon ve T-Mobile gibi büyük ABD şirketleri de dahil olmak üzere küresel telekomünikasyon ağlarını sürekli olarak hedef aldığı konusunda uyarıda bulunarak , kampanyalarının stratejik niteliğini vurguladı.

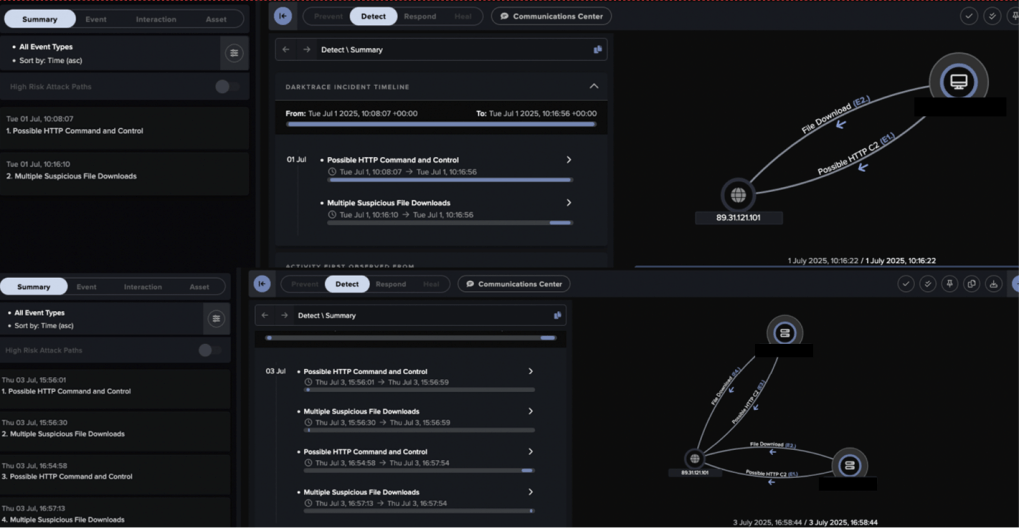

Darktrace'in blog yazısına göre, şirket yakın zamanda Salt Typhoon'un bir Avrupa telekomünikasyon kuruluşuna yönelik saldırı girişimlerinden birini gözlemledi. Saldırının, muhtemelen Temmuz 2025'in ilk haftasında bir Citrix NetScaler Gateway cihazını kullanarak başladığı tahmin ediliyor.

Saldırganlar daha sonra izlerini gizlemek için muhtemelen bir SoftEther VPN hizmetine bağlı bir giriş noktası kullanarak sanal masaüstleri için kullanılan dahili ana bilgisayarlara (Citrix Virtual Delivery Agent (VDA) ana bilgisayarları) geçtiler.

Saldırganlar, DLL yan yükleme adı verilen bir teknik kullanarak bu dahili makinelere SNAPPYBEE (diğer adıyla Deed RAT) adı verilen kötü amaçlı bir arka kapı yerleştirdiler. Bu yöntem, geleneksel güvenlik kontrollerini atlatmak için yüklerini Norton Antivirus veya Bkav Antivirus gibi antivirüs programları da dahil olmak üzere meşru ve güvenilir yazılımların içine gizlemeyi içerir.

Kurulduktan sonra arka kapı, tespit edilmekten daha fazla kaçınmak için çift kanallı bir kurulum kullanarak talimatlar için harici sunucularla (LightNode VPS uç noktaları) iletişime geçti.

Neyse ki, saldırı tamamen büyümeden tespit edildi ve durduruldu. Darktrace'in anomali tabanlı tespit özelliği (Cyber AI Analyst), normal ağ etkinliğindeki küçük sapmaları sürekli olarak arayarak saldırıyı daha ilk aşamalarında tespit ediyor.

Şirket, "Salt Typhoon, gizliliği, kalıcılığı ve meşru araçların kötüye kullanımıyla savunmacılara meydan okumaya devam ediyor" diyerek, olağandışı ağ davranışlarını kontrol etmenin neden önemli olduğunu vurguladı. Bu nedenle, kuruluşlar bilinen tehditler listesine (imza eşleştirme) karşı kontrol yapmanın ötesine geçmeli ve bunun yerine görünmez düşmanların gizli eylemlerini tespit etmeye odaklanmalıdır.

Massachusetts, Burlington merkezli uygulama güvenliği çözümleri sağlayıcısı Black Duck'ın Yardımcı Baş Danışmanı Neil Pathare , izinsiz giriş faaliyetlerini ele alırken imza tabanlı tespitin ötesine geçmenin önemli olduğunu söyledi.

Güvenlik ekiplerinin sürekli doğrulama için sıfır güven modelini uygulamaları ve çevresel aygıtlar ile özel ağ aygıtları genelinde olağandışı süreçler veya şüpheli davranışlar için sürekli izleme yapmaları gerektiğini de sözlerine ekledi. Pathare'ye göre bu yaklaşım, yazılıma olan güvenin korunmasına yardımcı oluyor ve kuruluşların artan riskler karşısında güvenle inovasyon yapmalarını sağlıyor.

HackRead