Fehler im Android-Rooting-Tool KernelSU ermöglicht vollständige Geräteübernahme

Das zLabs-Team von Zimperium entdeckt eine kritische Sicherheitslücke im beliebten Android-Rooting-Tool KernelSU v0.5.7. Erfahren Sie, wie Angreifer durch diese Schwachstelle vollen Root-Zugriff erhalten und Ihr Gerät kompromittieren können.

Das Mobile-Security-Unternehmen Zimperium hat eine schwerwiegende Sicherheitslücke in einem beliebten Tool zum Rooten von Android-Geräten aufgedeckt. Die vom Zimperium-zLabs-Team durchgeführte und mit Hackread.com geteilte Untersuchung enthüllt eine kritische Schwachstelle in KernelSU, einem Framework, das Nutzern umfassende Kontrolle über ihre Telefone ermöglicht. Diese Schwachstelle könnte es einer bösartigen App ermöglichen, ein Gerät vollständig zu übernehmen und einem Angreifer vollen Zugriff auf persönliche Daten und Systemkontrollen zu gewähren.

Zu Ihrer Information: Rooting ist der Prozess, Administratorzugriff auf das Betriebssystem eines Telefons zu erhalten. Dies wird häufig von Benutzern durchgeführt, die ihre Geräte über das normalerweise Erlaubte hinaus anpassen möchten. Frameworks wie KernelSU, APatch und Magisk verwenden hierfür eine Methode namens Kernel-Patching .

Dabei wird das Kernsystem eines Geräts (der Kernel) modifiziert, um eine Verbindung zu einer App herzustellen, die diese speziellen Berechtigungen verwaltet. Laut der Forschung von Zimperium kann diese leistungsstarke Methode jedoch auch erhebliche Sicherheitsrisiken bergen, wenn sie nicht sorgfältig konzipiert wird.

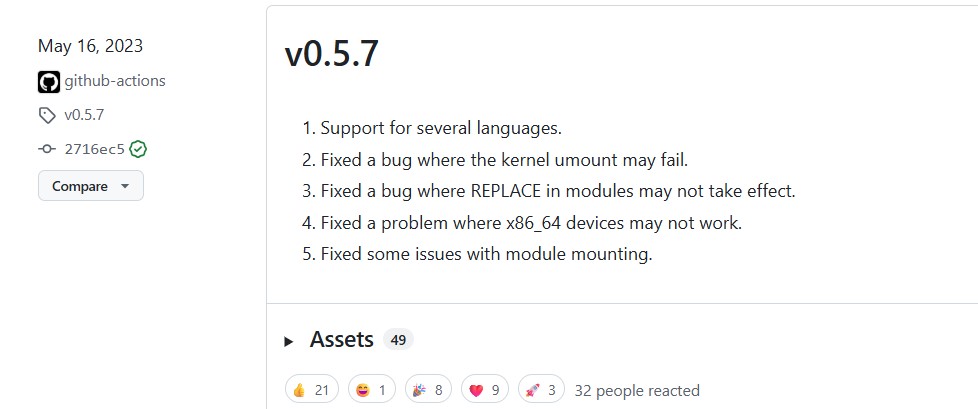

Das spezifische Problem wurde in KernelSU Version 0.5.7 gefunden. Um sicherzustellen, dass nur die richtige App seine leistungsstarken Funktionen nutzen kann, sollte das Rooting-Tool einige Dinge überprüfen. Ein wichtiger Prüfpunkt ist die Bestätigung der digitalen Signatur der Manager-App, die einem offiziellen Gütesiegel gleichkommt. Das zLabs-Team von Zimperium stellte fest, dass diese Prüfung fehlerhaft war.

Das Tool überprüft die Signatur der ersten App-Datei, die es in einer bestimmten Liste findet. Angreifer könnten das System austricksen, indem sie die Reihenfolge dieser Liste ändern. Eine bösartige App könnte beispielsweise eine Kopie der offiziellen KernelSU-Manager-App bündeln und sie so öffnen, dass sie an erster Stelle der Liste erscheint. Dadurch würde das System die App des Angreifers für legitim halten und ihm vollen Root-Zugriff gewähren.

Der Angriff kann beim Gerätestart erfolgen. Wird die App eines Angreifers vor der eigentlichen KernelSU-Manager-App geladen, kann er sich mit diesem Trick Root-Zugriff verschaffen, bevor Sicherheitsvorkehrungen getroffen werden. Sobald ein Angreifer diese Kontrolle erlangt, kann er auf dem Gerät fast alles tun, darunter den Diebstahl sensibler Daten, die Installation von Malware oder die Änderung von Sicherheitseinstellungen.

Die Forscher von Zimperium stellten fest, dass ähnliche Schwachstellen auch bei anderen Rooting-Tools wie APatch und Magisk gefunden wurden. Das bedeutet, dass es sich um ein wachsendes Problem handelt, insbesondere da Angreifer zunehmend mobile Geräte ins Visier nehmen, um in Unternehmensnetzwerke einzudringen und Informationen zu stehlen.

Der sicherste Weg, Ihr Mobilgerät zu schützen, besteht darin, gänzlich auf die Verwendung von Rooting-Tools zu verzichten und sicherzustellen, dass das Betriebssystem Ihres Telefons immer mit den neuesten Sicherheitspatches auf dem neuesten Stand ist.

HackRead