Badbox 2.0 se encuentra preinstalado en dispositivos Android IoT de todo el mundo

Una nueva serie de malware para Android , BADBOX 2.0, está convirtiendo los dispositivos inteligentes cotidianos en una botnet, a menudo incluso antes de llegar a los hogares de los usuarios. El FBI ha señalado este malware como una amenaza global, y un análisis reciente del Equipo de Inteligencia de Amenazas Lat61 de Point Wild revela que más de un millón de dispositivos en 222 países y territorios ya han sido comprometidos.

Dirigido por el Dr. Zulfikar Ramzan, el equipo de Lat61 rastreó la cadena de infección hasta su núcleo: una biblioteca nativa de puerta trasera llamada libanl.so , integrada en el firmware del dispositivo. El malware está diseñado para sobrevivir a los restablecimientos de fábrica, realizar operaciones sigilosas y generar ganancias mediante clics ocultos en anuncios.

Lo que hace a BADBOX 2.0 especialmente peligroso es su forma de propagación. No se distribuye únicamente mediante descargas maliciosas o aplicaciones falsas. Muchos de los dispositivos infectados vienen con el malware preinstalado de fábrica. Esto significa que los usuarios quedan expuestos desde el momento en que encienden un dispositivo nuevo.

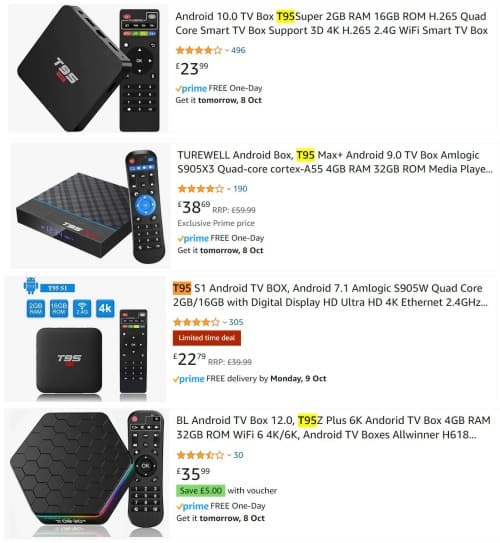

BADBOX se identificó por primera vez en octubre de 2023 , presente en dispositivos Android TV de bajo coste que comprometían las redes domésticas. En el último ataque, la mayoría de las víctimas también son usuarios de dispositivos IoT de bajo coste basados en Android, como televisores inteligentes, dispositivos de streaming, proyectores digitales o tabletas de marcas genéricas, que suelen adquirirse en tiendas online y, en algunos casos, también están disponibles en Amazon. Estos dispositivos suelen fabricarse mediante cadenas de suministro no reguladas y se envían a todo el mundo sin los controles de seguridad adecuados.

Una vez activo, BADBOX 2.0 convierte el dispositivo en un nodo de una red proxy residencial . Estos nodos se venden a grupos criminales que los utilizan para ocultar su rastro durante el fraude de clics, el robo de credenciales y otros tipos de ciberataques.

Según la publicación del blog de Point Wild compartida con Hackread.com, los componentes clave identificados por los analistas incluyen:

- libanl.so : una puerta trasera nativa que activa módulos de malware durante el arranque

- p.jar y q.jar : módulos Java responsables de descargar nuevas cargas útiles y mantener la persistencia

- com.hs.app : una aplicación de Android a nivel de sistema que carga la puerta trasera

- catmore88(.)com e ipmoyu(.)com : dominios de comando y control (C2) utilizados para comunicarse con dispositivos infectados

El malware puede operar silenciosamente en segundo plano. Las víctimas podrían notar síntomas como un alto consumo de CPU, sobrecalentamiento, bajo rendimiento o tráfico de internet inusual solo cuando el dispositivo está inactivo.

La telemetría de Point Wild muestra infecciones distribuidas en más de 222 países, muchas de ellas preinstaladas. Los usuarios no necesitan descargar nada ni hacer clic en un enlace malicioso. Basta con conectar el dispositivo para formar parte de una botnet.

Lo que es peor, el diseño permite el acceso persistente, la comunicación cifrada con servidores remotos y la generación de ingresos a través de módulos de clics en anuncios invisibles, todo sin el conocimiento del usuario.

Si tu dispositivo se siente lento, se calienta inesperadamente o muestra actividad inusual en internet incluso cuando está inactivo, podría estar infectado. Otras señales de alerta incluyen que Google Play Protect esté deshabilitado o no esté disponible, que aparezcan aplicaciones desconocidas por sí solas o que el dispositivo sea de un fabricante no autorizado sin firmware verificado. Estas señales podrían indicar que hay malware como BADBOX 2.0 ejecutándose silenciosamente en segundo plano.

Los usuarios también deben evitar comprar dispositivos sin marca o muy baratos de vendedores desconocidos. Opten por fabricantes que ofrezcan soporte de firmware continuo y publiquen documentación de seguridad clara.

Recuerde, BADBOX 2.0 no es un malware común y corriente. Forma parte de una gran operación coordinada que, silenciosamente, convierte dispositivos de consumo baratos en herramientas para ciberdelincuentes, alquilándolos para cometer fraudes y otros ataques.

Es probable que los grupos responsables tengan su sede en China, y lo que lo hace especialmente peligroso es su profunda incrustación. Dado que el malware suele preinstalarse durante la fabricación , detectarlo o eliminarlo es mucho más difícil que lidiar con infecciones típicas.

HackRead