Tendências de exploração ressaltam a necessidade de segurança cibernética em camadas na área da saúde

Ransomware, vulnerabilidades e configurações incorretas na nuvem, tráfego de bots maliciosos e phishing estão entre as principais ameaças à segurança cibernética enfrentadas pelas organizações de saúde atualmente. Para se proteger contra essas ameaças, as organizações devem adotar uma postura de segurança robusta, incluindo táticas como treinamento em segurança, gerenciamento de identidade e correção de vulnerabilidades.

Com a tecnologia legada sendo utilizada por muitos sistemas de saúde e a proliferação de dispositivos da Internet das Coisas Médicas , a aplicação de patches é uma etapa crucial para proteger os ambientes de TI da área da saúde. No entanto, novos dados da SonicWall sugerem que a aplicação de patches por si só não é suficiente. Em seu Relatório de Ameaças de 2025 , a SonicWall observa um aumento de 110% nos ataques direcionados a vulnerabilidades da Microsoft, totalizando mais de 6,9 milhões de ameaças bloqueadas pelos firewalls da SonicWall.

Clique no banner abaixo para ler o recente Relatório de Pesquisa de Segurança Cibernética da CDW.

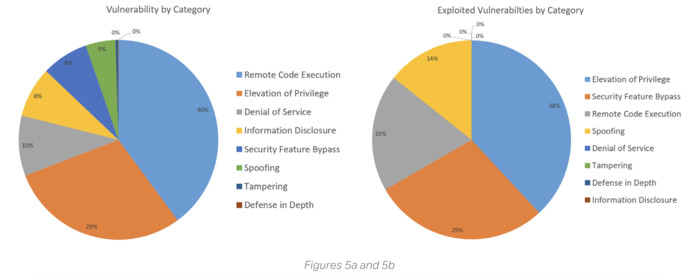

Crucialmente, as vulnerabilidades mais comumente corrigidas nem sempre foram as mais exploradas. Falhas de execução remota de código representaram 40% das vulnerabilidades, mas foram responsáveis por apenas 19% dos exploits. Em contraste, bugs de elevação de privilégio (EoP) — que podem ser menos visíveis, mas geralmente são mais perigosos — foram os mais explorados, respondendo por 38% dos ataques no mundo real.

“Com mais de 1.000 vulnerabilidades corrigidas e milhões de ameaças associadas bloqueadas, uma coisa é clara: apenas aplicar patches não é suficiente”, afirma Douglas McKee, diretor executivo de pesquisa de ameaças da SonicWall . “Os invasores estão se movendo mais rápido do que nunca para explorar os caminhos que oferecem mais recompensas e menos resistência.”

As vulnerabilidades mais comuns não são as mais exploradasO relatório da SonicWall indica que, na prática, os hackers migram para o que funciona. Por exemplo, métodos de contornar recursos de segurança representaram apenas 8% das vulnerabilidades conhecidas, mas representaram 29% dos exploits.

Imagem cortesia da SonicWall

Esses números servem como um lembrete de que o volume por si só não pode orientar as prioridades de correção. Em vez disso, as organizações de saúde também devem se orientar pelo comportamento dos invasores no mundo real.

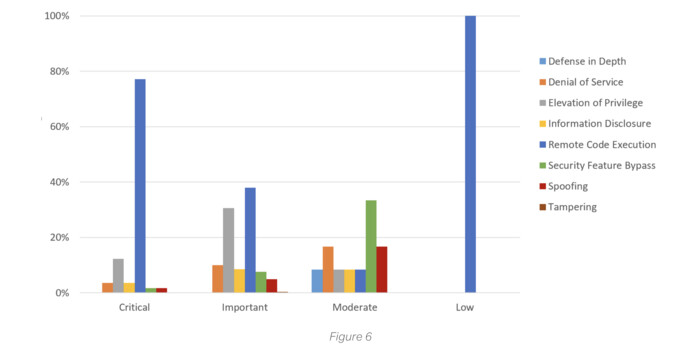

A gravidade da vulnerabilidade nem sempre é o que pareceEm volume, as vulnerabilidades de execução remota de código foram as mais comuns. Elas também representaram 77% das vulnerabilidades mais críticas. Mas ser a categoria de vulnerabilidade mais comum e crítica não as tornava as mais propensas a serem exploradas.

Por exemplo, falhas de bypass de recursos de segurança foram menos comuns e menos críticas em termos de gravidade do que vulnerabilidades de execução remota de código. No entanto, os dados da SonicWall revelaram que elas eram frequentemente usadas para ajudar invasores a aumentar o acesso ou desabilitar ferramentas de segurança, e essas ações podem transformar uma vulnerabilidade moderada em uma exploração com consequências críticas.

A SonicWall também observou que a Microsoft classificou 123 vulnerabilidades como "Exploração Mais Provável" em 2024, um indicador importante para a defesa cibernética. No entanto, apenas 10 delas foram incluídas no Catálogo de Vulnerabilidades Exploradas Conhecidas da Agência de Segurança Cibernética e de Infraestrutura . Duas dessas 10 foram classificadas como "Exploração Menos Provável", demonstrando que mesmo as melhores previsões podem ser anuladas pelo comportamento de criminosos cibernéticos no mundo real.

Imagem cortesia da SonicWall

Defesas proativas e em camadas tornaram-se obrigatóriasO cenário de vulnerabilidades da Microsoft em 2024 refletiu a variedade e a volatilidade das ameaças cibernéticas em relação ao seu volume. Aplicar patches é e sempre será importante, mas descobrir como priorizá-los está se tornando mais complicado.

“As organizações precisam de uma abordagem mais inteligente e rápida, que combine detecção e resposta em tempo real com defesas em camadas em todas as superfícies de ataque”, afirma McKee. Ele destacou as seguintes prioridades:

- Identificação de tentativas sofisticadas de escalonamento de privilégios

- Neutralizando malware oculto em documentos do Office

- Bloqueio de exploits antes que eles cheguem aos usuários

- Ter proteções integradas em endpoints, contas de e-mail e redes

“Organizações que investem em segurança coordenada e orientada por inteligência não estão apenas acompanhando as ameaças, mas também se antecipando a elas”, afirma. “Muitas vezes, isso pode fazer a diferença.”

healthtechmagazine