Le piratage du fournisseur de surveillance américain RemoteCOM expose les données judiciaires

Une violation majeure de données a compromis les dossiers personnels de près de 14 000 personnes sous surveillance judiciaire, ainsi que les coordonnées de milliers d'employés de la justice pénale.

La faille de sécurité visait RemoteCOM, une entreprise fournissant des services de surveillance d'ordinateurs, de smartphones et de tablettes aux clients en détention provisoire, en probation et en libération conditionnelle dans 49 États américains. L'incident, initialement détaillé par Straight Arrow News (SAN), a suscité de vives inquiétudes quant à la sécurité des données de surveillance hautement sensibles.

Le logiciel au cœur de la controverse est SCOUT, une application de surveillance propriétaire présentée comme le service de gestion client de premier ordre. Selon un manuel de formation RemoteCOM ayant fuité, SCOUT permet de suivre les personnes impliquées dans un large éventail d'infractions, allant des délits sexuels et de trafic de stupéfiants au terrorisme présumé, au harcèlement, à la fraude, aux violences conjugales et au piratage informatique.

Bien que son objectif déclaré soit la gestion des clients, SCOUT fonctionne comme un logiciel espion agressif en enregistrant secrètement les frappes au clavier , en capturant des captures d'écran, en suivant la localisation et en envoyant automatiquement des alertes aux agents de probation si une personne tape certains mots clés.

Un document d'information découvert lors de la fuite a révélé le fardeau financier imposé aux contrevenants : des frais d'installation de 50 $ pour chaque ordinateur, 30 $ pour l'installation des téléphones et des frais de surveillance mensuels récurrents de 35 $ par appareil. Les documents mentionnent également spécifiquement les contrevenants considérés comme « experts en technologie ».

Selon le rapport du SAN, le pirate informatique, connu sous le nom de « wikkid », a affirmé que la brèche contre RemoteCOM était la plus simple à réaliser. Les informations divulguées étaient divisées en deux fichiers clés :

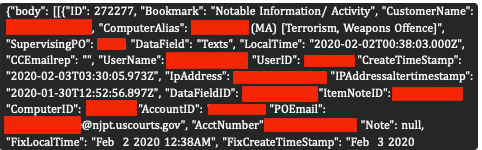

Fichier « Clients » (environ 14 000 enregistrements) : ce fichier contenait les noms, adresses personnelles, numéros de téléphone, adresses e-mail et adresses IP des personnes actuellement ou précédemment surveillées par SCOUT, ainsi que leurs frais spécifiques.

Les données étaient extrêmement personnelles ; un enregistrement indiquait même que l'application SCOUT avait été installée sur les téléphones de la belle-sœur et du fiancé d'un client (un agent). Le fichier contenait également plus de 380 000 alertes d'activité envoyées aux agents, certaines signalant des mots-clés comme « nazi » ou « sexe », révélant le caractère invasif de la surveillance.

Fichier « Officiers » (6 896 entrées) : cette liste exposait les noms, les titres de poste, les numéros de téléphone, les adresses professionnelles et les adresses e-mail des agents des forces de l'ordre qui utilisent le service.

La fuite de données présente des dangers considérables tant pour les personnes surveillées que pour les agents. Pour les personnes surveillées, la divulgation de leurs données personnelles et de la nature de leurs infractions en fait des cibles potentielles, même si tous les clients répertoriés ne sont pas des délinquants condamnés (certains peuvent être des suspects ou en attente de jugement).

En revanche, pour les policiers et le personnel du système judiciaire, la fuite de leurs coordonnées et de leurs informations professionnelles les expose, ainsi que leurs familles, à des menaces.

RemoteCOM a publié une brève déclaration au SAN, confirmant qu'ils « évaluent actuellement la situation ». Cette information est en cours d'élaboration. Hackread.com tiendra ses lecteurs informés dès que davantage d'informations concernant la faille, son impact et la réponse de RemoteCOM seront disponibles.

HackRead