BADBOX 2.0 preinstallato sui dispositivi Android IoT in tutto il mondo

Una nuova serie di malware basati su Android , BADBOX 2.0, sta trasformando i dispositivi intelligenti di uso quotidiano in una botnet, spesso prima ancora che raggiungano le case degli utenti. L'FBI ha ora segnalato questo malware come una minaccia globale e una recente analisi del Lat61 Threat Intelligence Team di Point Wild rivela che oltre 1 milione di dispositivi in 222 paesi e territori sono già stati compromessi.

Guidato dal Dr. Zulfikar Ramzan, il team di Lat61 ha tracciato la catena di infezione fino al suo nucleo: una libreria backdoor nativa denominata libanl.so , integrata nel firmware del dispositivo. Il malware è progettato per sopravvivere ai ripristini di fabbrica, eseguire operazioni furtive e generare profitti attraverso attività nascoste di clic sugli annunci pubblicitari.

Ciò che rende BADBOX 2.0 particolarmente pericoloso è il modo in cui si diffonde. Non viene semplicemente diffuso tramite download dannosi o app false. Molti dei dispositivi infetti sono precaricati o preinstallati con il malware direttamente dalla fabbrica. Ciò significa che gli utenti sono esposti fin dal momento in cui accendono un nuovo dispositivo.

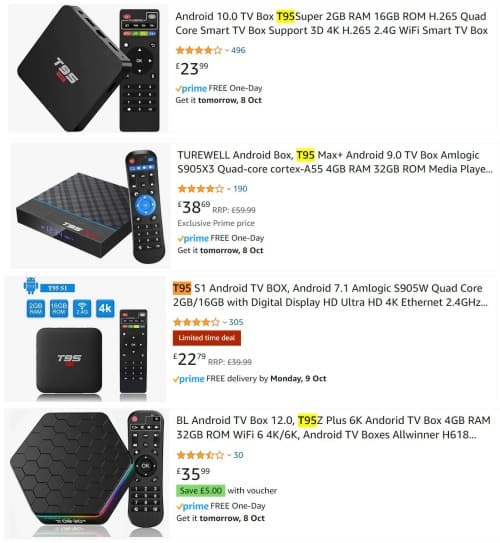

BADBOX è stato identificato per la prima volta nell'ottobre 2023 , in box TV Android a basso costo che compromettevano le reti domestiche. Anche nell'ultimo attacco, la maggior parte delle vittime sono utenti di dispositivi IoT Android a basso costo come smart TV, box per lo streaming, proiettori digitali o tablet di marche generiche, spesso acquistati su marketplace online e in alcuni casi disponibili anche su Amazon. Questi dispositivi sono in genere prodotti attraverso catene di fornitura non regolamentate e spediti in tutto il mondo senza adeguati controlli di sicurezza.

Una volta attivo, BADBOX 2.0 trasforma il dispositivo in un nodo di una rete proxy residenziale . Questi nodi vengono poi venduti a gruppi criminali che li utilizzano per nascondere le proprie tracce durante frodi sui clic, furto di credenziali e altri tipi di attacchi informatici.

Secondo il post del blog di Point Wild condiviso con Hackread.com, i componenti chiave identificati dagli analisti includono:

- libanl.so : una backdoor nativa che attiva i moduli malware all'avvio

- p.jar e q.jar : moduli Java responsabili del download di nuovi payload e del mantenimento della persistenza

- com.hs.app : un'app Android a livello di sistema che carica la backdoor

- catmore88(.)com e ipmoyu(.)com : domini di comando e controllo (C2) utilizzati per comunicare con i dispositivi infetti

Il malware è in grado di operare silenziosamente in background. Le vittime potrebbero notare sintomi come elevato utilizzo della CPU, surriscaldamento, prestazioni lente o traffico internet anomalo solo quando il dispositivo è inattivo.

La telemetria di Point Wild mostra infezioni diffuse in oltre 222 paesi, molte delle quali si verificano immediatamente. Gli utenti non devono scaricare nulla o cliccare su un link dannoso. Basta collegare il dispositivo per entrare a far parte di una botnet.

Quel che è peggio è che il design consente un accesso persistente, comunicazioni crittografate con server remoti e generazione di entrate tramite moduli invisibili di clic sugli annunci, il tutto all'insaputa dell'utente.

Se il dispositivo risulta lento, si surriscalda inaspettatamente o mostra segni di attività internet anomale anche quando è inattivo, potrebbe essere infetto. Altri segnali d'allarme includono la disattivazione o l'assenza completa di Google Play Protect, la comparsa di app sconosciute o la provenienza del dispositivo da un produttore non originale senza firmware verificato. Questi segnali potrebbero indicare la presenza di malware come BADBOX 2.0 in esecuzione silenziosa in background.

Gli utenti dovrebbero anche evitare di acquistare dispositivi senza marchio o a prezzi bassissimi da venditori sconosciuti. Affidatevi a produttori che offrono supporto firmware continuo e pubblicano una documentazione di sicurezza chiara.

Ricordate, BADBOX 2.0 non è un semplice malware. Fa parte di una vasta operazione coordinata che sta silenziosamente trasformando dispositivi di consumo economici in strumenti per i criminali informatici, noleggiandoli per frodi e altri attacchi.

I gruppi che lo stanno sviluppando hanno probabilmente sede in Cina, e ciò che lo rende particolarmente pericoloso è la sua profonda diffusione. Poiché il malware è spesso preinstallato in fase di produzione , individuarlo o rimuoverlo è molto più difficile rispetto alle infezioni tipiche.

HackRead